DRAKVUF Sandbox vs. CAPEv2: Soluciones sandbox open source para análisis de malware

Introducción al sandboxing de malware

El sandboxing es una técnica de seguridad que consiste en ejecutar archivos o programas sospechosos dentro de un entorno virtual aislado, para observar su comportamiento sin riesgo para el sistema real. Podemos imaginar un sandbox como un laboratorio hermético donde soltamos un “bicho” (malware) peligroso para ver cómo actúa, mientras el mundo exterior permanece protegido. En este entorno controlado, el software malicioso puede realizar sus acciones (crear o modificar archivos, cambiar el registro, conectarse a internet, etc.) sin causar daño real, a la vez que dichas acciones quedan monitorizadas y registradas en detalle. Esta estrategia es fundamental para detectar malware desconocido o polimórfico antes de que infecte la red corporativa, y proporciona a los analistas información valiosa sobre las técnicas y objetivos del código malicioso.

El uso de sandboxes se ha vuelto clave en ciberseguridad porque muchos malware modernos evaden el análisis estático (p. ej., ofuscando su código) y solo revelan su comportamiento maligno al ejecutarse. Un sandbox permite esa ejecución de forma segura, sirviendo no solo para “encerrar” la amenaza sino también para analizar dinámicamente su comportamiento. Los resultados típicos de un análisis en sandbox incluyen los cambios realizados en el sistema de archivos, entradas de registro creadas o modificadas, procesos iniciados, conexiones de red realizadas, capturas de pantalla del escritorio durante la ejecución e incluso volcados de memoria para inspeccionar cargas útiles (payloads) presentes solo en memoria. Todo esto ayuda a los expertos a comprender la naturaleza del malware, identificar sus indicadores de compromiso y desarrollar contramedidas efectivas.

Existen múltiples soluciones sandbox en el mercado, tanto comerciales como de código abierto. En este artículo nos enfocaremos en dos populares soluciones open source dirigidas a profesionales: DRAKVUF Sandbox y CAPEv2. Aunque ambas sirven al mismo propósito general (analizar malware en un entorno aislado), representan enfoques técnicos distintos. DRAKVUF Sandbox, desarrollada por CERT Polska, apuesta por un análisis agentless a nivel de hipervisor para lograr mayor sigilo. CAPEv2, sucesora de Cuckoo Sandbox, emplea monitores dentro del sistema invitado para obtener un análisis muy detallado, incorporando además funciones avanzadas de extracción de configuraciones y desempaquetado de malware. A continuación, profundizamos en cada una, examinando su arquitectura, tecnologías, uso, ventajas y limitaciones, para finalmente compararlas en los aspectos más relevantes (rendimiento, facilidad de uso, profundidad de análisis, cobertura, extensibilidad y comunidad).

DRAKVUF Sandbox: Análisis de malware a nivel de hipervisor

DRAKVUF Sandbox es un sistema automatizado de análisis de malware que se caracteriza por no requerir agente en el sistema invitado (guest). Esto significa que aprovecha la introspección de máquinas virtuales a nivel de hipervisor para observar el comportamiento del malware desde “fuera” del sistema operativo analizado. En lugar de inyectar un programa de monitoreo dentro de Windows, DRAKVUF intercepta las operaciones del sistema operativo mediante técnicas de virtualización, logrando que su presencia sea prácticamente indetectable para el malware.

Arquitectura y componentes de DRAKVUF Sandbox

La arquitectura de DRAKVUF Sandbox se construye sobre varias capas de software y hardware orientadas a la virtualización y monitoring:

- Hipervisor Xen (con VT-x/EPT): Emplea las extensiones de virtualización de procesadores Intel (VT-x) y páginas extendidas (EPT) para ejecutar máquinas virtuales de forma nativa en la CPU con capacidades de introspección. Xen es el hipervisor utilizado para crear y gestionar la máquina virtual aislada donde correrá la muestra de malware.

- LibVMI: Una librería de introspección que abstrae las complejidades de interactuar con la VM a bajo nivel. LibVMI permite leer/escribir la memoria de la VM, acceder a estructuras del kernel del guest y registrar eventos de interés (por ejemplo, interrupciones o syscalls provocadas por la ejecución del malware).

- Motor DRAKVUF: Es el núcleo de monitorización que se apoya en Xen/LibVMI. DRAKVUF (originalmente un proyecto de investigación académica) instala hooks furtivos en el sistema invitado (por ejemplo, en llamadas del kernel de Windows) para interceptar eventos relevantes. Cuando el malware desencadena alguna acción (crear un proceso, abrir un archivo, modificar el registro, iniciar una conexión de red, etc.), el motor DRAKVUF captura esa actividad a través del hipervisor y la registra, sin necesidad de ningún software dentro de la VM.

- DRAKVUF Sandbox (capa de orquestación): Encima del motor de introspección, CERT Polska desarrolló una interfaz y sistema de automatización para facilitar su uso. Los principales componentes son:

drakrun: es el demonio principal que orquesta las ejecuciones. Toma muestras de malware en cola, inicia la máquina virtual “base” (una imagen de Windows previamente preparada), inyecta el archivo malicioso en la VM (usando técnicas del motor DRAKVUF para introducir el fichero sin ayuda interna) y arranca su ejecución. Tras un tiempo de análisis configurado,drakrundestruye la VM (revirtiéndola al estado limpio del snapshot inicial) y recopila los resultados (logs de eventos, volcados de memoria, capturas de tráfico, etc.). Es posible ejecutar múltiples instancias dedrakrunen paralelo (ej.drakrun@1,drakrun@2, …) para analizar varias muestras concurrentemente, cada una manejando una VM aislada.drak-web: es la interfaz web (y API REST) que permite al usuario interactuar con el sandbox. A través de una consola web, los analistas pueden enviar nuevos archivos para análisis, configurar parámetros básicos (p. ej. duración de la ejecución) y luego visualizar los informes generados. La interfaz presenta de forma amigable la información recolectada (por ejemplo, lista de procesos creados, claves de registro modificadas, conexiones de red, etc.), facilitando la exploración de los resultados sin tener que revisar manualmente logs crudos.karton-system(odrak-system): es el componente de gestión de tareas. DRAKVUF Sandbox integra el proyecto Karton (un sistema de cola de trabajo desarrollado por CERT Polska) para distribuir y coordinar las tareas de análisis entre los distintos workers. Cuando el usuario envía una muestra, esta entra en la cola de karton-system, el cual asigna el trabajo a uno de los demoniosdrakrundisponibles. Del mismo modo, una vez finalizado el análisis,karton-systempuede canalizar los resultados hacia otros módulos o almacenarlos, permitiendo integrar el sandbox en flujos de trabajo más amplios.

En conjunto, esta arquitectura permite que DRAKVUF Sandbox funcione de forma automatizada: el analista sube un fichero sospechoso mediante drak-web, el sistema en segundo plano encola el trabajo y lo asigna a un entorno virtual aislado con drakrun, el motor DRAKVUF monitoriza sigilosamente el comportamiento del malware durante la ejecución, y finalmente los datos capturados se presentan en la interfaz para su análisis. Todo ello ocurre sin introducir herramientas de monitoreo dentro de la máquina Windows analizada, reduciendo las posibilidades de detección por parte del malware.

Tecnologías subyacentes y alcance del análisis

El enfoque agentless de DRAKVUF Sandbox aporta un nivel de profundidad diferente al de los sandboxes tradicionales basadas en agentes. Al operar a nivel del hipervisor, DRAKVUF puede interceptar llamadas del sistema (APIs del sistema operativo) directamente en el kernel del invitado. Por ejemplo, es capaz de monitorizar funciones internas de Windows como creación de procesos, asignaciones de memoria del heap, operaciones de archivos (abrir, leer, escribir, borrar), modificaciones del registro, e incluso llamadas de red a bajo nivel (conexiones TCP/UDP) mediante hooks en las rutinas del kernel correspondientes. También emplea técnicas especiales como breakpoint injection (inyectar un breakpoint en un proceso en ejecución para interceptar su flujo de control) y shadow paging (copiar y comparar páginas de memoria modificadas) para rastrear las acciones del malware de forma transparente. DRAKVUF incluso permite extraer artefactos de memoria: por ejemplo, puede detectar un archivo que un malware crea y luego borra rápidamente, y recuperar su contenido desde la memoria antes de que se pierda, algo difícil de lograr con métodos tradicionales.

Cabe destacar que el motor DRAKVUF originalmente soporta múltiples sistemas operativos invitados. Principalmente se centra en Windows (7, 8, 10 en versiones 32/64 bits), pero también tiene capacidad para Linux (kernels 2.6+). Esto significa que en teoría podría usarse para analizar malware de Linux de forma similar. No obstante, la implementación actual de DRAKVUF Sandbox por parte de CERT Polska está orientada sobre todo a Windows (Windows 7 y Windows 10) como entornos de análisis por defecto, ya que es donde reside la mayor parte del malware común. El soporte para Linux o otros SO en el sandbox podría requerir configuraciones manuales adicionales y aún es experimental.

En cuanto a los resultados que proporciona, DRAKVUF Sandbox genera registros de eventos detallando las acciones del malware. Estos eventos incluyen información como: procesos e hilos creados, llamadas al sistema interceptadas (por ejemplo, si el malware invoca NtCreateFile, NtWriteFile, NtCreateKey para el registro, etc.), direcciones de memoria accedidas, conexiones de red establecidas, entre otros. Además, el sandbox captura tráfico de red generado (guardando un archivo PCAP con la comunicación de la VM durante el análisis) y puede producir volcados de memoria del sistema invitado o de procesos específicos, lo que permite un análisis forense posterior (por ejemplo, examinar en memoria si el malware desencriptó alguna carga maliciosa). A diferencia de otras soluciones, DRAKVUF Sandbox por el momento no incorpora un motor de firmas built-in (como YARA o Snort) para clasificar comportamientos; la información se presenta de forma relativamente cruda pero estructurada, para que el analista la interprete o la incorpore a herramientas externas si desea. También se pueden configurar plugins adicionales en el motor DRAKVUF para rastrear eventos específicos; por ejemplo, hay plugins para heap tracing, monitoreo de API de Windows en espacio de usuario, etc., que amplían la cobertura de análisis.

Instalación y requisitos de DRAKVUF Sandbox

Implementar DRAKVUF Sandbox requiere cumplir ciertos requisitos de hardware y software debido a su dependencia de la virtualización avanzada. En resumen, se necesita:

- Hardware: Un procesador Intel con soporte de VT-x y EPT es obligatorio. Estas características de CPU son las que permiten la introspección eficiente; CPUs de AMD con NPT actualmente no son compatibles con DRAKVUF (al menos de forma estable), lo que limita la plataforma a hardware Intel. Además, se recomienda tener al menos 2 núcleos de CPU y 5+ GB de RAM disponibles para la máquina anfitriona, por cada VM de análisis que se quiera ejecutar.

- Sistema operativo anfitrión: Una distribución Linux con kernel y entorno compatible con Xen. Oficialmente se soportan Debian (10/11) y Ubuntu (18.04/20.04) como hosts. El host debe usar GRUB como bootloader (ya que se instala un hipervisor bare-metal type 1, Xen, que se carga vía GRUB). También es posible usar KVM en lugar de Xen en algunas configuraciones (soporte experimental), o incluso ejecutar el sandbox dentro de una VM de VMware con virtualización anidada habilitada, pero la configuración más fiable es sobre un host físico con Xen.

- Sistema operativo invitado: DRAKVUF Sandbox trabaja con imágenes de Windows. Las versiones recomendadas son Windows 7 (64-bit) y Windows 10 (64-bit). Es necesario preparar una VM base de Windows (instalada y configurada) y luego crear un snapshot especial usando las herramientas de DRAKVUF (

draksetup) que extrae información del kernel invitado para permitir la introspección. Este snapshot servirá de plantilla que se restaurará para cada análisis. La instalación dentro del invitado incluye aplicar ciertas configuraciones pero no instalar agentes; únicamente se instala el software estándar (p. ej. paquetes de Office o navegadores si se quiere analizar documentos o exploits) y eventualmente alguna herramienta auxiliar mínima, pero nada como un agente de monitoreo.

El proceso de instalación, en términos simplificados, consiste en: instalar el paquete de DRAKVUF (disponible como bundle .deb) que incluye Xen y el motor DRAKVUF; configurar dependencias adicionales (Redis para Karton, MinIO como almacenamiento S3 local para guardar resultados, etc.); preparar la imagen de Windows invitado (instalar Windows, herramientas necesarias, tomar snapshot); y finalmente desplegar la interfaz web. CERT Polska provee un instalador interactivo que guía estos pasos, ya que es una instalación no trivial. Tras la configuración, el analista puede iniciar los servicios (drakrun, drak-web, etc.) y comenzar a subir muestras para analizar.

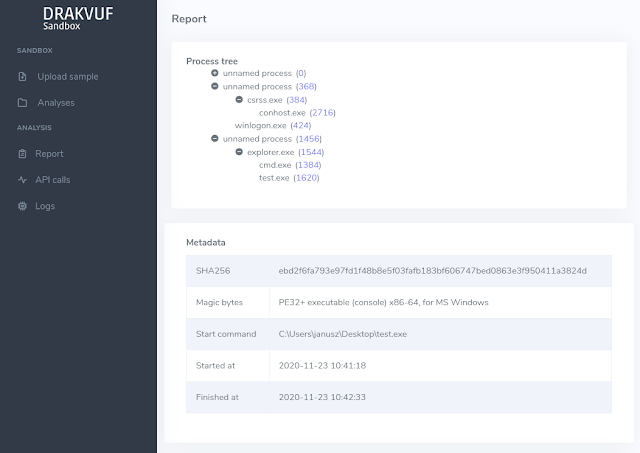

Ejemplo de uso de DRAKVUF Sandbox

Para ilustrar el funcionamiento, imaginemos el análisis de una muestra de ransomware con DRAKVUF Sandbox. El analista accede a la interfaz web drak-web en la que hay un formulario para enviar archivos sospechosos. Sube el ejecutable del ransomware y selecciona el entorno (por ejemplo, Windows 10) y el tiempo de análisis (digamos 5 minutos). Al iniciar el análisis, en segundo plano el sistema restaura la VM Windows 10 desde el snapshot preconfigurado, inyecta el fichero del ransomware dentro de la VM (usando el injector del hypervisor, que por ejemplo copia el archivo en el escritorio de Windows) y automáticamente inicia su ejecución.

Mientras el ransomware corre dentro de la VM, el motor DRAKVUF está interceptando sus acciones: detecta que el malware crea un proceso (por ejemplo, lanza vssadmin para borrar copias de seguridad, o inicia otro binario), monitorea que abre muchos archivos del disco (lo típico de cifrar documentos), registra escrituras en claves de registro para persistencia, y observa intentos de comunicarse por red con un servidor remoto. Todo ese flujo se va registrando como eventos en log. Después de 5 minutos, drakrun apaga y destruye la VM (el ransomware queda confinado a esa instancia efímera). Entonces los resultados se agregan: tendremos un log donde aparece, por ejemplo, que el proceso malware sample.exe creó file.txt.encrypt a las 10:32:05, que modificó la clave de registro HKCU\Software\... a las 10:32:10, que se conectó a la IP X.X.X.X por el puerto 443, etc. También habrá un volcado de la memoria del proceso ransomware que DRAKVUF pudo capturar en pleno funcionamiento (útil para extraer la clave de cifrado en este caso), y un archivo PCAP con la comunicación (donde quizá veamos la solicitud del malware a su servidor de mando). El analista abre la sección de resultados en la web y revisa esta información para confirmar el comportamiento de ransomware (cifrado de archivos, notas de rescate creadas, conexión C2). Gracias al enfoque sin agente, incluso si el ransomware tiene mecanismos para detectar entornos de análisis (como buscar procesos típicos de sandbox o entornos de depuración), le será mucho más difícil percibir la introspección de DRAKVUF, por lo que es probable que haya ejecutado su rutina maliciosa completa.

Ventajas de DRAKVUF Sandbox

- Análisis sigiloso (agentless): Al no requerir ningún agente ni software de monitoreo dentro del sistema víctima, el malware tiene muy pocas posibilidades de detectar que está siendo analizado. Esto lo hace ideal para muestras con fuertes técnicas anti-sandbox o anti-VM, así como para malware que intenta esconderse en rincones del sistema (ej. rootkits en kernel). La huella de DRAKVUF en el guest es prácticamente nula.

- Visibilidad a bajo nivel: Gracias a la introspección a nivel de hipervisor, DRAKVUF puede capturar eventos del sistema operativo que a veces escapan a los sandboxes tradicionales. Por ejemplo, puede interceptar llamadas al sistema en el kernel antes de que un rootkit las filtre, o ver archivos fugaces solo en memoria. Esto le da capacidad de analizar incluso malware sin fichero (file-less) que reside únicamente en memoria, o conductas maliciosas en kernel mode que serían invisibles si uno se limita a monitorear desde user mode.

- Integridad del entorno analizado: La VM invitada se mantiene totalmente limpia de instrumentos de análisis, conservando un entorno más realista. Además, cada muestra se ejecuta desde un snapshot revertido, garantizando un entorno idéntico en cada ejecución y sin persistencia entre análisis, lo que aisla completamente los efectos del malware.

- Captura de artefactos volátiles: DRAKVUF sobresale en la extracción de información directamente de memoria. Puede guardar volcados completos de la RAM o de procesos específicos en el instante deseado. Esto es sumamente útil para obtener payloads desencriptados o piezas de malware secundarias que nunca tocaron el disco. También permite analizar modificaciones de memoria en tiempo real (p. ej., detección de inyecciones de código en otros procesos).

- Eficiencia comprobada: A pesar de lo que podría pensarse (por la sobrecarga de introspección), estudios comparativos han mostrado que DRAKVUF puede ser más rápido en el análisis que las soluciones basadas en agentes en ciertos escenarios. Su diseño optimizado de virtualización le permite ejecutar y registrar eventos con menor penalización, lo que se traduce en analizar más muestras por hora cuando el hardware es el mismo. También tiende a usar menos espacio en disco para resultados, ya que registra eventos esenciales de forma concisa (salvo que se habiliten volcados masivos de memoria).

- Potencial de soporte multientorno: Con las capacidades del motor subyacente, existe la posibilidad de analizar malware de distintas plataformas (no solo Windows tradicional). Por ejemplo, DRAKVUF podría monitorizar una distribución Linux comprometida sin agente, algo poco común en otros sandboxes. Si bien en la práctica actual el sandbox está enfocado a Windows, este potencial de extensibilidad a otros SO es una ventaja interesante de su arquitectura.

Limitaciones de DRAKVUF Sandbox

- Requisitos de hardware específicos: Su dependencia en VT-x/EPT de Intel hace que no pueda desplegarse en cualquier entorno. Organizaciones con servidores AMD, o que pretendan usar máquinas virtuales en la nube (muchas nubes no exponen las extensiones de virtualización avanzadas al usuario), encontrarán dificultades para ejecutar DRAKVUF. En resumen, la plataforma para esta sandbox es más restringida y puede implicar costos adicionales (p.ej., necesitar equipo físico dedicado con CPU Intel compatibles).

- Complejidad de instalación y mantenimiento: Montar DRAKVUF Sandbox no es tan sencillo como instalar una aplicación típica. Requiere configurar un hipervisor (Xen) en el host, ajustar elementos de bajo nivel (como bootloader, networking bridged para la VM, etc.), y preparar minuciosamente la imagen de Windows invitado con los drivers adecuados para introspección. Incluso con los instaladores facilitados, el proceso puede ser desafiante para quienes no estén familiarizados con Xen o la introspección de VMs. Asimismo, las actualizaciones del sistema (tanto del host como de Windows invitado) pueden requerir rehacer snapshots o recalibrar offsets de introspección, lo que añade mantenimiento continuo.

- Soporte limitado de sistemas invitados y tipos de muestras: Actualmente, el sandbox soporta oficialmente solo Windows 7 y 10 de 64 bits. No es compatible con versiones más recientes como Windows 11 (al menos no sin trabajo adicional), ni con muestras de otro tipo como aplicaciones Android, scripts, documentos ofimáticos, etc., de manera automatizada. En cambio, otros sandboxes pueden tener mecanismos para analizar, por ejemplo, un archivo PDF lanzándolo con Adobe Reader en la VM; DRAKVUF Sandbox no ofrece ese tipo de automatización orientada a aplicaciones de usuario, enfocándose fundamentalmente en ejecutables PE de Windows.

- Menor riqueza de informes prediseñados: DRAKVUF proporciona muchos datos brutos sobre lo ocurrido, pero la interpretación corre más a cargo del analista. A diferencia de CAPE (que veremos más adelante), no integra por defecto un sistema de firmas de comportamiento o un módulo de extracción de IoCs que “explique” el comportamiento en un lenguaje más cercano a un informe de amenaza. Esto puede hacer que la curva de análisis sea un poco más elevada: el analista debe revisar logs técnicos y quizás procesarlos con herramientas adicionales para obtener un informe ejecutivo.

- Interacción limitada durante el análisis: El diseño sin agente también implica que no es trivial interactuar en tiempo real con la máquina víctima durante la ejecución. Por ejemplo, en CAPE es posible abrir una sesión para controlar la VM (simular clicks, ingresar contraseñas si el malware las pide, etc.). En DRAKVUF Sandbox, el análisis típico es totalmente automático y no contempla intervención manual una vez lanzado. Si un malware espera interacción del usuario (ej. hacer clic en un botón dentro del malware), podría no desplegar toda su actividad maliciosa en un análisis automático. La introspección sola no suple esa carencia.

- Comunidad más reducida: Si bien DRAKVUF Sandbox es mantenido activamente por CERT Polska y hay interés creciente en la comunidad de reverse engineering, la base de usuarios es más pequeña comparada con proyectos veteranos como Cuckoo/CAPE. Esto significa menos módulos o plugins creados por terceros, menos ejemplos públicos de uso, y posiblemente menor cobertura de casos particulares. La documentación existe (un buen manual oficial) pero al ser un proyecto relativamente joven, aún se considera que “no está maduro del todo” en integración con otros sistemas. Es, por así decir, un sandbox de segunda generación en desarrollo, con un gran potencial pero en proceso de refinarse.

CAPEv2: Evolución de Cuckoo orientada a payloads y configuraciones

CAPEv2 (Configuration And Payload Extraction, versión 2) es una plataforma open source de sandboxing que desciende directamente del popular Cuckoo Sandbox. Cuckoo fue uno de los primeros sandboxes de código abierto (iniciado en 2010) ampliamente adoptado en la comunidad de análisis de malware. CAPE nació inicialmente como una rama modificada de Cuckoo enfocada en agregar capacidades de extracción de configuraciones y desempaquetado de malware, y con el tiempo se ha consolidado como una solución propia. A diferencia de DRAKVUF, CAPE opera con un enfoque tradicional: ejecuta el malware dentro de una VM aislada instalando un agente de monitoreo en el sistema invitado que intercepta las llamadas API y acciones del malware en tiempo real. Esta aproximación “dentro” del sistema ofrece una vista de muy alto nivel y detalle de lo que hace el malware, a costa de potencialmente ser más visible para el mismo. CAPEv2 mantiene la filosofía de extensibilidad de Cuckoo, permitiendo integrar herramientas adicionales (YARA, Suricata, Volatility, etc.), y proporciona una interfaz web robusta para gestionar y revisar los análisis.

Arquitectura y componentes de CAPEv2

La arquitectura de CAPE consta de varios componentes que trabajan de forma coordinada, generalmente desplegados todos en un servidor Linux host. Podemos resumirla en cuatro servicios principales y un agente:

- Servicio principal de análisis (

cape.service): Es el orquestador de CAPE. Este servicio se encarga de recibir la tarea de análisis (una muestra a ejecutar), coordinar la configuración de la ejecución y lanzarla en la VM invitado. Cuando el analista envía un archivo (vía interfaz web o línea de comandos),cape.serviceprepara la VM (elige el snapshot indicado del invitado, por ejemplo Windows 7 o Windows 10), enciende la VM y envía dentro de ella las instrucciones para ejecutar la muestra. Esto lo hace comunicándose con el agente interno de la VM, indicándole qué programa o fichero lanzar y con qué parámetros. Durante la ejecución,cape.servicemantiene una comunicación constante con el agente del invitado para recibir los eventos que este va reportando (llamadas API que el malware invoca, etc.) y también para enviar posibles acciones (por ejemplo, a veces se pueden enviar comandos al agente para simular ciertas interacciones). Al terminar el tiempo asignado al análisis,cape.serviceapaga la VM y señala al resto de componentes que deben procesar los datos recopilados. En resumen, es el servicio coordinador que define cuándo empieza y acaba cada fase del análisis para una muestra. - Servicio de procesamiento (

cape-processor.service): Una vez la VM se ha apagado y tenemos un conjunto de artefactos y logs crudos de lo ocurrido, entra en juego el procesador. Este módulo toma toda la información extraída por el agente (trazas de API, ficheros volcados, captura de tráfico, screenshots, etc.) y la pasa por una serie de módulos de procesamiento configurados. En esta etapa, CAPE aplica reglas y herramientas para interpretar los datos: por ejemplo, ejecuta reglas YARA sobre los archivos o trozos de memoria obtenidos (buscando patrones conocidos de malware), utiliza Suricata para inspeccionar el PCAP de red en busca de patrones maliciosos, y corre otros scripts de análisis estático/dinámico sobre los artefactos (por ejemplo, extraer cadenas de texto relevantes, calcular hashes, detectar si un ejecutable se desplegó en memoria, etc.). Una función clave de CAPE es, precisamente, detectar si el malware ha desempaquetado otra carga maliciosa en memoria (payload) y volcar automáticamente ese payload para su análisis. Asimismo, CAPE incluye numerosos módulos de configuración para malware específico: por ejemplo, si detecta que la muestra es una variante de njRAT o Emotet, puede extraer de los datos en memoria la configuración interna del malware (como servidores de C2, claves de encriptación, nombre de campaña, etc.) y presentarla claramente. Tras procesar los datos, este servicio genera un reporte estructurado (por defecto en formato JSON, además de HTML u otros según se configure) que resume el comportamiento observado y los hallazgos (p. ej., “Se detectó actividad de ransomware: 120 archivos cifrados, nota de rescate encontrada, direcciones BTC...”). - Servicio de enrutamiento de red (

cape-rooter.service): Este componente administra cómo se conecta la máquina virtual analizada a la red durante la ejecución. CAPE permite configurar distintas políticas de red para la VM del malware: se le puede dar acceso directo a Internet, o aislarla por completo, o simularle ciertos servicios.cape-rooterimplementa esto típicamente manipulando las iptables del host o usando interfaces virtuales. Las opciones incluyen, por ejemplo: bloquear la conexión a Internet (para observar solo comportamiento offline), redirigir el tráfico a entornos simulados (por ejemplo, usando InetSim para responder a intentos de conexión a servidores típicos de malware como HTTP/SMTP fake), conectar la VM a través de Tor o VPN para camuflar su origen, etc. Esta flexibilidad es útil para analizar malware que podría intentar exfiltrar datos o comunicarse con servidores peligrosos: se puede permitir dicha conexión pero a través de un canal monitorizado o falso, protegiendo al mundo real. Una configuración común es brindar a la VM acceso a Internet real pero limitado (por ejemplo, detrás de un proxy o VPN de laboratorio), de modo que si el malware intenta descargar más etapas, pueda hacerlo y quede registrado.cape-rooteropera en segundo plano, activándose cuandocape.serviceinicia un análisis y aplicando la política escogida, luego restaurando la configuración de red del host al terminar. - Servicio web (

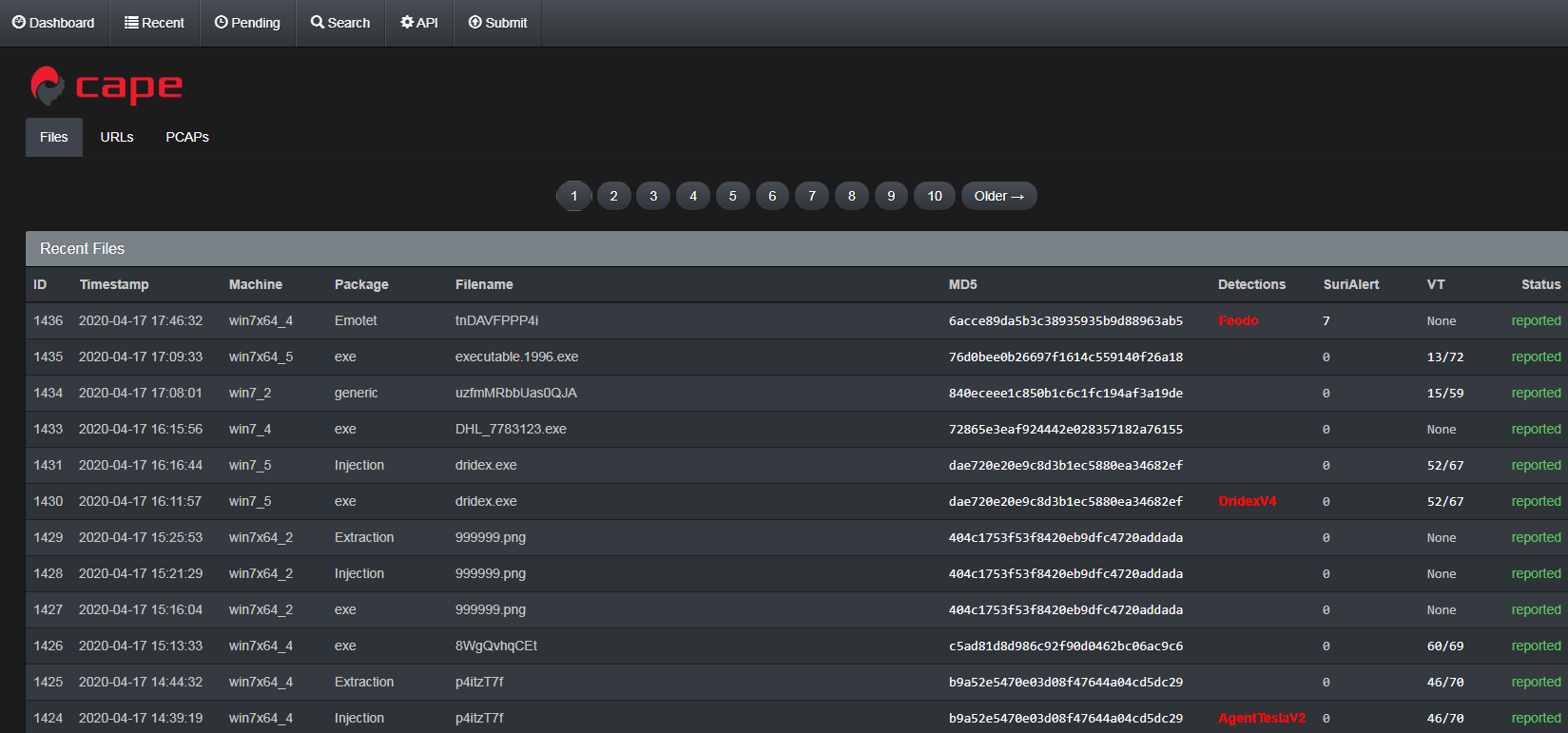

cape-web.service): Es la interfaz gráfica y API de CAPEv2. Ofrece un dashboard accesible vía navegador donde se pueden enviar nuevas muestras, ver el estado de la cola de análisis, y consultar informes de resultados. La interfaz web de CAPE es bastante completa: lista los análisis realizados, permite filtrar por etiqueta (ej. “ransomware” o por hash de muestra), muestra estadísticas, etc. Cuando se habilita la función de análisis interactivo, la interfaz web se integra con una herramienta llamada Guacamole (guac-web) para permitir ver el escritorio de la VM en tiempo real a través del navegador e incluso controlarlo (teclado/ratón). Esto significa que un analista podría observar cómo la muestra abre ventanas, o podría intervenir haciendo clic en botones si el malware requiere interacción humana (por ejemplo, un documento malicioso que espera que el usuario habilite macros). Esta capacidad de interactive sandbox es un añadido poderoso de CAPE para ciertos casos donde la automatización sola no desencadena todo el comportamiento del malware. - Agente en el invitado (CAPE agent): Aunque no es un “servicio” separado en el host, vale mencionar el componente residente en la VM Windows. CAPE utiliza un agente (derivado del agente de Cuckoo) que se ejecuta en el sistema Windows a analizar. Este agente es un pequeño programa que se inicia con el sistema operativo invitado (tiene que estar presente en la imagen snapshot preparada). Su rol es recibir instrucciones de

cape.service(por ejemplo, “ejecuta C:\malware\sample.exe ahora”) y realizar acciones dentro de Windows, además de monitorizar las llamadas API que hace cualquier proceso durante el análisis. Técnicamente, el agente inyecta una librería de monitoreo (monitor DLL) en los procesos del malware para hookear funciones de la Win32 API y del kernel, capturando parámetros y resultados de esas llamadas. Por cada evento significativo (ej., “OpenProcess() fue llamado por el malware para inyectar en otro proceso”), el agente envía esa información al host para quecape.servicela registre. El agente también se encarga de tareas como tomar capturas de pantalla periódicamente, o ejecutar scripts en la VM si fueron solicitados (por ejemplo, CAPE permite definir scripts de auto-interacción o de configuración especial a ejecutar antes o después de la muestra, mediante el agente). En esencia, sin el agente no habría visibilidad dentro del OS, por lo que es una pieza crítica, aunque es a la vez el “talón de Aquiles” en cuanto a evasión (un malware sofisticado podría detectar la presencia de este proceso/servicio en la VM). CAPE ha refinado este agente con respecto a Cuckoo tradicional, haciéndolo compatible con 64 bits, menos detectable y con más capacidades (como interaccionar con el debugger interno para volcar payloads cuando coinciden ciertas condiciones de YARA).

Estos componentes de CAPEv2 funcionan juntos así: el analista sube un archivo malicioso a través de la interfaz web (cape-web); el servicio cape.service orquesta el arranque de la VM Windows (usando un snapshot preconfigurado donde el agente ya está instalado y esperando órdenes) y configura la política de red con cape-rooter. Dentro del invitado, el agente recibe la orden y lanza la muestra, instrumentando sus procesos. Durante el tiempo de ejecución (digamos 2-3 minutos típicamente), el agente envía un flujo de eventos de comportamiento al host (cada llamada API, etc., en bruto). Cuando termina el tiempo o el malware finaliza, cape.service apaga la VM. Luego, cape-processor toma todos los datos: por ejemplo, el listado de llamadas API realizadas, los archivos que el malware creó (el agente suele extraer y enviar al host copias de archivos nuevos o modificados), el volcado de memoria de cualquier proceso relevante (especialmente si un YARA detectó un payload in-memory), los registros de cambios en registro de Windows, y las capturas de red y pantalla. Cape-processor corre sus análisis: marca con etiquetas ciertas conductas (usando un sistema de firmas de comportamiento escrito en Python, heredado de Cuckoo, que dice por ejemplo “se observó uso de CryptEncrypt, podría indicar cifrado de archivos”), aplica YARA a archivos y memoria (para identificar malware conocido o artefactos), extrae configuraciones si alguna firma YARA lo indica (por ejemplo, si ve en memoria un patrón de configuración de TrickBot, ejecuta el módulo extractor correspondiente), y genera un informe. Finalmente, el analista puede consultar ese informe estructurado en la interfaz web, donde verá secciones como Procesos creados, Claves de registro modificadas, Tráfico de red detectado, Detecciones YARA (por ejemplo “Rule RansomNote matched: probable ransomware note found”), Configuración extraída (listando servidores C2, etc. si aplicó), y un resumen general del análisis con indicadores.

Tecnologías subyacentes y características de análisis

CAPEv2 aprovecha todas las tecnologías base de Cuckoo y añade las suyas:

En la parte de virtualización, soporta múltiples hipervisores. Comúnmente se utiliza VirtualBox o KVM/QEMU en el host Linux para gestionar las máquinas Windows invitadas. También es posible integrarlo con VMware (incluido ESXi) con algo más de configuración. Esta flexibilidad permite a CAPE adaptarse al entorno disponible: por ejemplo, un analista podría ejecutar CAPE en su laptop usando VirtualBox VMs de Windows, o en un servidor con KVM para mayor rendimiento. La VM guest típica es Windows 7 o Windows 10, pero CAPE también puede manejar múltiples guests simultáneamente e incluso distintos sistemas operativos invitados. Cuckoo (y por ende CAPE) tenían soporte para analizar APKs de Android (usando un dispositivo virtual o físico con Android conectado), y analisis de Linux malwares (con un agente para Linux); sin embargo, el fuerte de CAPE es Windows, donde se concentran la mayoría de módulos de extracción y firmas.

A nivel de monitoreo, CAPE utiliza API Hooking en el espacio de usuario de Windows principalmente. Esto significa que intercepta funciones de alto nivel como las de Kernel32.dll, Advapi32.dll, etc. Por ejemplo, si el malware llama a CreateFileW para crear o abrir un archivo, el agente lo intercepta y registra parámetros (nombre del archivo, modo, etc.). Si crea un proceso mediante CreateProcess, también queda registrado con los nombres. Estas son behavioural logs muy legibles para un analista, ya que son casi equivalentes a leer pseudocódigo: “Malware ejecuta calc.exe” o “Malware modifica clave de registro Run para persistencia”. Además de hooking userland, CAPE incluye un driver kernel (en el invitado) para capturar ciertas acciones a nivel núcleo que el userland monitor no capta, como llamadas nativas NT (NtCreateFile, etc.) y ciertas intrusiones profundas. Este monitor es una evolución del original de Cuckoo-modified, adaptado a 64 bits.

Otra pieza tecnológica clave es el motor de análisis post-ejecución. CAPE integra Suricata (IDS/IPS de red) para escanear el tráfico de red de la ejecución con reglas de Emerging Threats o custom, lo que puede señalar comunicaciones con dominios maliciosos conocidos, patrones de exploits, etc. También integra fuertemente YARA, tanto para identificar muestras/payloads (indicando familia de malware) como de forma única para su característica de debugger programable. Este mecanismo avanzado permite que a través de una regla YARA uno indique un punto de interés en la memoria de un proceso (por ejemplo, la presencia de una secuencia de bytes típica al final de un desencriptado) y que CAPE entonces active un debugger interno para volcar la memoria en ese punto o extraer datos. Es decir, CAPE puede desempaquetar malware de forma inteligente: en lugar de solo volcar memoria al final, puede hacer paradas estratégicas durante la ejecución cuando detecta que algo interesante apareció, sacando el payload limpio antes de que el malware, por ejemplo, lo cifre de nuevo o lo dañe. Esto amplía enormemente la capacidad de obtener las piezas verdaderamente maliciosas escondidas dentro de packers.

CAPE incorpora multitud de módulos de procesamiento personalizados escritos en Python para reconocer comportamientos. Por ejemplo, tiene firmas que detectan uso de API de criptografía (indicando ransomware), interacciones con Shadow Copies (borrar backups), inyecciones de código in-memory, uso de PowerShell sospechoso, etc. Cada vez que un análisis termina, estas firmas generan en el informe una sección de “Signatures” donde listan qué hallaron (con niveles de severidad). Asimismo, los módulos de reporting permiten generar salidas en distintos formatos: JSON (para integrarse con SIEMs), HTML (para visualización rápida), MAEC, etc., facilitando la integración con flujos de trabajo de amenazas.

Instalación y despliegue de CAPEv2

La instalación de CAPEv2, si bien también compleja, suele considerarse más accesible que la de DRAKVUF, especialmente porque no requiere hardware especial y existe un script automatizado. En líneas generales, se necesita:

- Host Linux: Recomendada una distribución Ubuntu 20.04/22.04 o Debian reciente. Debe tener suficiente RAM/CPU para ejecutar las VMs Windows invitadas. No se requieren extensiones especiales de CPU más allá de lo normal para virtualización (VT-x o AMD-V cualquiera moderno).

- Hipervisor: Decidir entre VirtualBox, KVM o VMware. Muchos optan por VirtualBox por simplicidad (aunque con KVM se puede lograr mejor rendimiento). El instalador de CAPE puede instalar y configurar automáticamente VirtualBox o KVM según se prefiera.

- Código CAPE: Se obtiene del repositorio GitHub kevoreilly/CAPEv2. Una vez clonado, CAPE provee un script (

cape2.sh) que instala dependencias (Python, MongoDB/PostgreSQL for report storage, etc.), crea usuarios necesarios y configura servicios. - Máquina invitada Windows: Debe crearse manualmente una VM Windows (por ejemplo Windows 10 64-bit), instalarle el sistema y todas las aplicaciones potencialmente necesarias para detonar muestras (Adobe Reader para PDFs, Microsoft Office or Viewer para documentos, Java, .NET, etc., según qué tipos de malware se quieran cubrir). En esa VM se instala el CAPE agent (se copia un ejecutable/servicio provisto por CAPE y se configura para que arranque con el sistema). También se ajustan ciertas opciones: deshabilitar UAC, desactivar firewall de Windows, crear un usuario estándar auto-login para que el escritorio esté disponible, etc., todo con el fin de que la VM esté lista para análisis automatizado. Luego se apaga la VM y se toma un snapshot limpio (“máquina baseline”). CAPE utilizará ese snapshot repetidamente, restaurándolo para cada análisis.

- Configuraciones adicionales: Editar archivos de configuración de CAPE (formato ini o yaml) para indicarle el nombre de la VM, el tipo de hipervisor, la red a usar, los módulos que se quieran activar, rutas, API keys (por ejemplo, CAPE puede integrarse con VirusTotal para obtener reputación de hashes, etc., si se configura) y otros detalles. CAPE es altamente configurable, por lo que en este paso se afinan las opciones deseadas.

- Ejecución: Se inician los servicios de CAPE (normalmente via systemd, e.g.

cape.service,cape-processor.service, etc., que fueron registrados durante la instalación). También se debe asegurar que el hipervisor esté corriendo y la VM snapshot accesible. Tras esto, la interfaz web estará disponible (por defecto en http://localhost:8000) para comenzar a usar.

Existen muchas guías comunitarias para instalar CAPEv2 paso a paso, dado que es una herramienta usada en entornos de investigación de amenazas. Una vez funcionando, se puede personalizar aún más agregando reglas YARA propias, firmas personalizadas en Python, e incluso módulos completos nuevos (por ejemplo, integrar Elastic Stack para visualizar los resultados, que es algo que se suele hacer en despliegues grandes: CAPE exporta sus datos a Elasticsearch y se usan dashboards Kibana para navegarlos).

Ejemplo de uso de CAPEv2

Supongamos que un analista desea analizar un sospechoso documento de Office que podría contener macros maliciosas. Con CAPE, el analista puede enviar el documento .docm a través de la interfaz web, seleccionando que se abra con Microsoft Word dentro de la VM Windows 10 (CAPE permite especificar que ciertos tipos de archivos se ejecuten con programas específicos del guest; en este caso el agente de CAPE sabe cómo lanzar Word pasando el documento como parámetro). Iniciado el análisis, CAPE restaurará el snapshot de Windows 10, aplicará la política de red (por ejemplo, Internet simulada con InetSim para atrapar cualquier intento de conexión), y ordenará al agente: “abre este documento con Word”.

Dentro de la VM, Word se inicia, el usuario auto-logueado podría ver la ventana (si fuera interactivo el análisis). Si hay macros presentes, supongamos que el analista o un script de auto-interacción hace clic en “Habilitar contenido” para permitir la ejecución de macros. Una macro maliciosa entonces corre e intenta, por ejemplo, descargar un ejecutable de Internet y ejecutarlo (típico patrón de downloader). El agente CAPE registra todas las llamadas: la macro usando VBA invoca funciones del sistema para crear un archivo, escribir bytes (descargados desde alguna URL), luego ejecuta ese archivo. El archivo ejecutado a su vez es malware (digamos, Emotet), que empieza a hacer actividad maliciosa: abrir procesos escondidos, comunicarse con servidores, etc. Toda esa cascada la está capturando CAPE. Terminado el tiempo (quizás 5 minutos para darle chance a Emotet de moverse), CAPE apaga la VM.

Ahora el procesador analiza: detecta que hubo un comportamiento multi-etapa. Ve que un documento lanzó un proceso cmd.exe con PowerShell (típica cadena para descargar un binario), esto activa una firma de “Documento con macro que lanza PowerShell – posible downloader”. Ve que se creó un archivo malware.exe en %TEMP% y se ejecutó; CAPE extrae ese malware.exe y lo guarda. Ese malware hizo múltiples conexiones a ciertos dominios; Suricata identifica que alguno de esos dominios aparece en una blocklist conocida o coincide con patrones de C2 traffic; además, CAPE aplicó sus reglas YARA al binario extraído y encontró coincidencias con reglas de Emotet (por ejemplo, una regla que busca ciertos strings de configuración). Entonces el módulo de configuración específico para Emotet se dispara, leyendo del volcado de memoria del proceso Emotet las direcciones de sus servidores C2, puertos, etc. Toda esta información se compila en el informe final.

El analista, al abrir el reporte, verá secciones indicando: “Muestra descargada ejecutable malicioso identificado como Emotet” con IOCs listos (URLs, IPs, hashes del payload); verá la cronología: doc -> PowerShell -> exe, con timestamps; verá listadas las modificaciones al sistema (quizá Emotet hizo entradas en Run registry para persistir – eso estaría en el informe); y también capturas de pantalla (por ejemplo, puede ver en una captura la ventana de Word abierta, y luego quizás una ventana de PowerShell brevemente). Con esta información tan detallada, el analista puede concluir rápidamente la naturaleza de la amenaza y extraer indicadores para buscar en su red. Este ejemplo demuestra la fortaleza de CAPE en lidiar con cadenas de infección complejas y malware conocido, ya que no solo observa sino que interpreta y contextualiza muchos indicadores automáticamente.

Ventajas de CAPEv2

- Profundidad y detalle del análisis: CAPE proporciona una visibilidad muy granular de las acciones del malware. Cada llamada a API relevante, cada archivo tocado, cada modificación de registro, quedan registrados con su contexto. El informe generado por CAPE es rico en detalles legibles, lo que facilita entender el comportamiento exacto paso a paso. Además, captura pantallazos del escritorio y el tráfico de red, ofreciendo múltiples perspectivas de la ejecución. Para un analista, esto equivale a tener un “registro completo” de la actividad del malware, casi como un strace/dump en vivo pero ya traducido a operaciones de alto nivel.

- Desempaquetado y extracción automática de payloads: Una de las fortalezas distintivas de CAPE es su capacidad de unpacking. Muchas muestras de malware vienen empaquetadas o protegidas; CAPE detecta cuándo se ha desempaquetado código malicioso en memoria y lo extrae automáticamente. Esto ahorra mucho trabajo manual de reversing, ya que el analista recibe el payload final listo para su estudio (y comparativa de hashes, subir a VT, etc.). Igualmente importante es la extracción de configuraciones: CAPE tiene decenas de módulos para malware popular (troyanos bancarios, RATs, ransomware) que le permiten obtener información interna (URLs de C2, claves de cifrado, ID de campaña, etc.) que de otro modo requeriría analizar el binario a mano. Esta inteligencia adicional resulta muy valiosa en entornos de respuesta a incidentes, pues provee rápidamente IOCs accionables.

- Flexibilidad y cobertura amplia: CAPEv2 puede analizar una gran variedad de tipos de muestras: ejecutables PE de Windows, documentos Office, scripts, instaladores, archivos LNK, y prácticamente cualquier archivo que pueda abrirse en un sistema Windows. Gracias a su agente y a la posibilidad de configurar aplicaciones en la VM, se puede hacer que, por ejemplo, un PDF se abra con Adobe Reader automáticamente, un HTML con un navegador, etc., desencadenando la infección si hay exploit. Esto cubre un espectro amplio de amenazas (no solo malware ejecutable directo). Adicionalmente, CAPE permite escoger diferentes sistemas operativos en la VM según la muestra (por ejemplo, se puede tener una VM con Windows 7 de 32 bits para malware antiguo que solo corre en 32 bits, o una VM con Office 2010 para cierto exploit, etc.). También cabe mencionar que CAPE puede realizar análisis de múltiples muestras en paralelo si el hardware lo permite, levantando varias VMs a la vez, algo necesario en laboratorios que procesan grandes volúmenes de malware.

- Integración de herramientas de seguridad: De fábrica, CAPE viene integrado con tecnologías como YARA (detección de patrones binarios o de memoria), Suricata (detección de tráfico malicioso), y proporciona conectores para consultar servicios externos (VT, Hybrid-Analysis, Malware Bazaar, etc.). También soporta exportar resultados a JSON, BD relacional o ElasticSearch. Esto hace que CAPE encaje bien en flujos profesionales: por ejemplo, los eventos registrados pueden enviarse a un SIEM para correlacionar con eventos en la red real, o se puede automatizar que cada hash analizado se busque en VT y anotar si es ya conocido. La extensibilidad se refleja en que los usuarios pueden escribir módulos personalizados en Python para procesamiento o reporting sin tocar el núcleo del sistema. En conjunto, es una plataforma extensible y personalizable, con muchos plugins disponibles públicamente gracias a su comunidad activa.

- Interfaz amigable e interacción humana: CAPE ofrece una interfaz web intuitiva (derivada de Cuckoo pero mejorada) que permite revisar los resultados con gráficos y resaltados. Además, su capacidad de análisis interactivo (cuando se habilita) es un plus para analistas avanzados: poder conectarse al escritorio de la VM durante la ejecución y realizar acciones manuales o simplemente observar visualmente el comportamiento del malware (por ejemplo, ver que aparece una ventana de ransomware con una nota de rescate) puede aportar contexto adicional que los logs no dan. Esta interactividad también permite responder a malware que usan desafíos (por ej., algunos malware esperan mover el mouse o abrir un menú) para evitar entornos totalmente automatizados. Pocos sandboxes open source ofrecen esta posibilidad integrada.

- Comunidad y soporte: Al ser continuador de Cuckoo, CAPEv2 cuenta con una comunidad global de usuarios e investigadores. Hay foros, chats (por ejemplo, en Slack/Discord) donde desarrolladores y usuarios intercambian módulos, soluciones a problemas, etc. La documentación oficial (CAPE Sandbox Book) es extensa y cubre desde instalación hasta casos de uso avanzados. Frecuentemente se actualiza el proyecto con mejoras, firmas nuevas (acompañando la aparición de nuevo malware). Esta comunidad activa significa que CAPE está probado en muchos entornos, con muchas muestras, y existen ya reglas y configuraciones optimizadas compartidas por otros profesionales. En contraste con reinventar la rueda, un analista puede apoyarse en ese ecosistema para acelerar sus análisis.

Limitaciones de CAPEv2

- Posible detección por malware avanzado: El hecho de instalar un agente dentro de la VM hace que ciertos malware sofisticados puedan detectar la presencia de un entorno de análisis. Por ejemplo, si un malware comprueba procesos en ejecución, podría identificar el proceso del agente de CAPE o artefactos de VirtualBox (drivers, servicios) y modificar su comportamiento (dormirse, no soltar la carga maliciosa, etc.). Aunque CAPE intenta minimizar su huella (por ejemplo, el agente puede renombrarse para ser menos obvio), sigue siendo más detectable que un enfoque totalmente sigiloso. Además, algunos malware usan pruebas de sandbox como número de núcleos de CPU, presencia de ciertas claves de registro de VirtualBox, velocidad de ejecución, etc., que pueden delatarlos. Esto implica que CAPE, como cualquier sandbox tradicional, puede ser evadido en cierta medida por amenazas muy enfocadas en ello.

- Carga de recursos y escalabilidad: Ejecutar CAPE implica levantar sistemas operativos enteros para cada muestra. Esto consume bastante CPU, RAM y tiempo (boot de la VM, ejecución, shutdown). En entornos con altísimo volumen de muestras, la solución puede volverse menos eficiente en comparación con sistemas más ligeros o especializados. Aunque CAPE puede paralelizar análisis, estará limitado por el hardware disponible (p.ej., 10 VMs simultáneas en un servidor robusto). También, funciones intensivas como volcado completo de memoria, múltiples screenshots, etc., añaden carga en disco y procesamiento. En resumen, es una solución pesada por naturaleza; para organizaciones grandes, mantener una granja de CAPE requiere planificación de infraestructura.

- Mantenimiento de entornos de invitado: La VM Windows usada en CAPE requiere actualizaciones y ajustes periódicos. Por ejemplo, si se quiere estar al día con los exploits, hay que actualizar Adobe Reader, Java, Office, etc., en la imagen. Windows mismo puede necesitar parches de seguridad (aunque algunos prefieren no parchear ciertas vulnerabilidades para poder observar exploits). Adicionalmente, con el tiempo la imagen puede “ensuciarse” y a veces se recrea para garantizar un entorno limpio. Esta labor de curar la VM de análisis es manual y continua, a diferencia de DRAKVUF donde el snapshot cambia poco.

- Menor efectividad contra ataques al kernel: Si bien CAPE puede usar un monitor kernel driver, su fortaleza es monitorear llamadas en espacio de usuario. Un rootkit de kernel o un ataque que se oculta íntegramente en kernel land podría no ser totalmente visible o podría incluso deshabilitar el agente. En cambio, un sandbox de introspección externa como DRAKVUF tendría ventaja ahí. Es decir, CAPE está optimizado para malware de nivel de usuario (que es la mayoría), pero para analizar exploits de kernel, rootkits o técnicas muy avanzadas de hooking de sistema operativo, su modelo puede quedarse corto o requerir un análisis manual complementario con herramientas forenses.

- Complejidad relativa de configuración inicial: Aunque existen instaladores automáticos, CAPE aún puede ser intimidante de configurar para novatos. Implica conocimientos de virtualización (instalar bien la VM Windows con guest additions si VirtualBox, etc.), red virtual, y conocimientos de Linux. La documentación ayuda, pero es fácil cometer errores de configuración que hagan que los análisis no se ejecuten correctamente (por ejemplo, un fallo en la comunicación con el agente, o un snapshot mal tomado). Sin embargo, esta limitación es común a muchas herramientas complejas y suele superarse con experiencia o siguiendo guías.

- Dependencia de firmas y módulos actualizados: CAPE brillará en la medida en que tenga reglas YARA y firmas de comportamiento actualizadas para las amenazas actuales. Crear esas reglas/módulos requiere trabajo experto. Afortunadamente la comunidad aporta muchos, pero si sale una familia de malware completamente nueva, es posible que CAPE la registre como comportamiento genérico y no “sepa” extraer su configuración hasta que alguien desarrolle el módulo correspondiente. En otras palabras, parte de la inteligencia de CAPE es reactiva a la inclusión de nuevos patrones. No obstante, aún en ausencia de módulos específicos, CAPE seguirá brindando la traza bruta que es útil, solo que el analista tendrá que interpretar más.

Comparación detallada: DRAKVUF Sandbox vs CAPEv2

Ambas soluciones son potentes herramientas open source para análisis dinámico de malware, pero difieren significativamente en su enfoque técnico y en la experiencia que brindan. A continuación se comparan en los aspectos clave, destacando sus fortalezas relativas:

- Rendimiento: En cuanto a velocidad de análisis y uso de recursos, DRAKVUF Sandbox tiende a ser más ligero en algunos aspectos gracias a su motor optimizado a nivel de hipervisor. Estudios han mostrado que, bajo ciertas condiciones, DRAKVUF puede completar análisis más rápido y con mayor throughput que Cuckoo/CAPE, ya que evita la sobrecarga de un agente interpretando cada llamada dentro de la VM. Por otro lado, CAPEv2, al ejecutar un sistema completo con un monitor en userland, introduce más latencia en la ejecución del malware (cada llamada API envuelve overhead de logging) y consume más recursos por instancia (cada VM Windows ocupando RAM/CPU). En cargas masivas, DRAKVUF podría analizar más muestras concurrentemente en la misma máquina que CAPE. Sin embargo, en la práctica, CAPE también puede optimizarse (por ejemplo, usando snapshots de VM muy minimalistas y potentes servidores KVM). Para un uso individual o de laboratorio, la diferencia de tiempos puede no ser dramática: CAPE suele tardar lo que se configure de timeout (2-5 min por muestra típicamente) más cierto overhead de inicialización, y DRAKVUF similar pero sin el arranque completo del OS (al restaurar instantáneamente el snapshot en Xen). En uso intensivo, DRAKVUF aprovecha mejor el hardware (no necesita GPU virtual ni tantos drivers activos en la VM, etc.), mientras CAPE necesita más espacio en disco (almacenando multitud de dumps, archivos extraídos, etc.). En resumen, DRAKVUF es más eficiente y escalable en bruto, mientras CAPE es más pesado; aunque este peso viene acompañado de más datos útiles (lo cual puede justificarlo dependiendo del caso).

- Facilidad de uso: CAPEv2 gana en accesibilidad general. Su instalación, si bien compleja, está más documentada y no requiere hardware especial; con un script automatizado es posible ponerla en marcha en un entorno típico. La interfaz web de CAPE es madura, con opciones configurables, perfiles por tipo de archivo, etc., y la comunidad ofrece bastante soporte para resolver errores comunes. DRAKVUF Sandbox, en cambio, tiene una barrera de entrada mayor: demanda montar un entorno Xen específico, que no es habitual para muchos analistas, y afinar varios pasos manualmente. Un principiante en sandboxes tardará menos en obtener resultados con CAPE que con DRAKVUF. Asimismo, en el día a día, CAPE ofrece más comodidades (por ejemplo, reenviar una muestra a otra VM con distinto SO con un clic, o reprocesar un análisis con diferentes firmas sin re-ejecutar la muestra, etc.). DRAKVUF tiene una interfaz relativamente sencilla enfocada en subir muestras y ver logs; cumple su función pero con menos features. Podemos decir que CAPE es más “plug and play” para un profesional de malware acostumbrado a Cuckoo, mientras que DRAKVUF requiere un perfil más especializado (administradores familiarizados con virtualización avanzada). Por último, si consideramos la curva de aprendizaje para interpretar los resultados: CAPE presenta informes ricos que son más fáciles de digerir (incluso para ofrecer a terceros), mientras DRAKVUF da datos más crudos que requieren expertise para analizar. Esto influye en la usabilidad: un analista de SOC podría preferir la claridad de CAPE, en tanto que un investigador de bajo nivel apreciará los detalles de DRAKVUF pero deberá invertir más tiempo por muestra.

- Profundidad de análisis: Aquí ambas brillan en dimensiones distintas. CAPEv2 proporciona una profundidad “horizontal” muy amplia: cubre muchísimas categorías de comportamiento y las contextualiza (fichero X creado en directorio Y, con hash Z, etc.), identificando patrones complejos mediante sus firmas. La profundidad de CAPE significa que obtienes un cuadro completo del kill chain de la muestra, desde la ejecución inicial hasta las posibles consecuencias, con interpretación incluida. DRAKVUF Sandbox aporta una profundidad “vertical” en el sentido de llegar a niveles bajos del sistema y no perderse acciones ocultas. Por ejemplo, si un malware realiza una llamada no convencional o ataca el kernel, DRAKVUF puede captarla aunque no haya una firma para ello, simplemente porque monitoriza las rutinas internas. Sin embargo, la “vista” que ofrece DRAKVUF puede ser menos intuitiva (p. ej., un hook en ZwWriteFile indicando una escritura en un handle, en vez de “WriteFile en C:\doc.txt”). En casos de malware muy evasivo que intente esconderse del userland monitoring, DRAKVUF tendrá mayor profundidad (no hay dónde esconderse del hipervisor); en casos de malware más estándar, CAPE ahonda más en lo funcional (extrae configs, correlaciona eventos con técnicas MITRE, etc.). Un punto concreto: DRAKVUF actualmente no tiene la inteligencia incorporada para extraer configuraciones de malware por sí solo, mientras CAPE sí. También, CAPE registra resultados de múltiples vantage points (sistema de archivos, red, Windows events) de forma correlacionada, mientras DRAKVUF se enfoca en eventos de bajo nivel en tiempo real. Así que, en profundidad de análisis útil para el analista, CAPE suele entregar más valor interpretado. En profundidad técnica y cobertura de bajo nivel, DRAKVUF puede observar cosas que CAPE ignoraría. Lo ideal sería combinar esa visibilidad de DRAKVUF con el enriquecimiento de CAPE, pero por separado cada uno tiene su tipo de profundidad.

- Cobertura de amenazas: Ambos apuntan principalmente al ecosistema Windows y malware de escritorio, pero hay diferencias. DRAKVUF Sandbox está particularmente bien posicionada para amenazas de tipo rootkit, bootkits o malware de kernel, así como malware file-less que reside en memoria, gracias a su perspectiva privilegiada. También, al no depender de un sistema operativo específico, en teoría podría analizar muestras de Linux malware, aunque este no es el caso de uso más publicitado en la herramienta de CERT Polska. CAPEv2 cubre un rango más amplio de escenarios de ataque en Windows: desde exploits en documentos, uso de scripts (VBS, PowerShell) hasta malware tradicional. Su capacidad de simular usuarios (con la interfaz interactiva) le permite también cubrir amenazas que requieren clicks o inputs. En cuanto a tipos de muestras, CAPE maneja ejecutables de Windows (incluyendo DLLs, drivers a los que puede hacer drop and execute), documentos Office, PDF, scripts, URLs (puede lanzar un navegador contra una URL sospechosa), archivos de sistemas de correo (PST, EML, etc., con módulos para extraer adjuntos y analizarlos), entre otros. DRAKVUF se limita básicamente a ejecutar binarios o scripts dentro de la VM Windows y monitorearlos. Por ejemplo, DRAKVUF por sí solo no abriría un documento Word a menos que se prepare manualmente un script para que en la VM se abra Office (lo cual no es trivial sin agente). Por otro lado, si hablamos de evasión: amenazas altamente conscientes del entorno podrían no ejecutar carga en CAPE (detectan VirtualBox, agente, etc.), mientras que con DRAKVUF esas mismas amenazas probablemente se comportarían de forma maliciosa creyendo estar en un sistema real. En la práctica, muchas familias de malware comunes no incluyen esas evasiones extremas y serán analizadas con éxito por CAPE. Pero en entornos donde se analizan muestras de APTs o malware muy sofisticado, contar con DRAKVUF brinda una capa extra de confianza para cubrir también esos casos. Finalmente, cobertura de SO: CAPE y DRAKVUF oficialmente soportan Windows 7/10; CAPE puede extenderse a Windows XP o 11 si la comunidad aporta agentes/monitores adaptados, y a Android con trabajo adicional, pero su foco es Windows. DRAKVUF (core) soporta Linux, lo que podría ser útil para ciertos malware de servidores, pero por ahora la cobertura de amenazas Linux en DRAKVUF sandbox es limitada y experimental.

- Extensibilidad: CAPEv2 es altamente extensible y modular. Gracias a su origen en Cuckoo, casi todo es personalizable: uno puede escribir nuevas firmas de comportamiento en Python para detectar técnicas específicas, agregar reglas YARA para que corran sobre los archivos/memoria de cada muestra, integrar nuevas herramientas (por ejemplo, incorporar un desensamblador automático para ciertos binarios, o añadir un paso que suba ciertos artefactos a un sandbox online adicional, etc.). La comunidad ya ha escrito muchos de estos módulos y los comparte, así que es fácil enriquecer CAPE con su catálogo creciente de plugins. Además, CAPE puede actualizarse constantemente con mínimos cambios en la infraestructura (por ejemplo, actualizando su repositorio para obtener nuevas reglas). DRAKVUF Sandbox es extensible pero en un nivel más bajo y con mayor esfuerzo. Se podrían desarrollar nuevos plugins para el motor DRAKVUF (en C/C++) para captar eventos adicionales o procesar la información de maneras diferentes, pero esto requiere conocimientos profundos de sistemas operativos y del framework VMI. En cuanto al sandbox en sí, se podría integrar con otras herramientas vía su sistema Karton, pero de manera menos directa que CAPE. Por ejemplo, DRAKVUF no tenía inicialmente una función análoga a YARA directamente en sus análisis, aunque un usuario avanzado podría tomar el volcado de memoria de DRAKVUF y pasarlo por YARA después manualmente. En general, CAPE ofrece mecanismos “internos” de extensión más accesibles (principalmente Python scripts y configuración), mientras que en DRAKVUF extender suele implicar tocar código fuente del proyecto. A nivel de adaptación a nuevas amenazas, CAPE es más rápido de ajustar: un analista puede escribir en un par de horas una nueva firma para detectar, digamos, un comportamiento observado de un nuevo ransomware, y empezar a aplicarla en la siguiente ronda de análisis. Con DRAKVUF, si se quisiera por ejemplo filtrar ciertos falsos positivos o agregar una detección específica, probablemente habría que procesar los resultados fuera de la plataforma o modificar su código. Por lo tanto, para un equipo de seguridad que quiera un sandbox “vivo” que evoluciona con las amenazas, CAPE es más adecuado, mientras que DRAKVUF provee un conjunto estable de capacidades enfocadas pero no tiene tanta flexibilidad en su capa de análisis de alto nivel.

- Comunidad y soporte: CAPEv2 cuenta con una comunidad más amplia y activa. Heredó la base de usuarios de Cuckoo (que durante años fue la referencia en sandboxes open source) y la revitalizó al añadir las funcionalidades que la comunidad demandaba (64-bit, unpacking, etc.). Esto significa que es más fácil encontrar tutoriales, foros de ayuda, y contribuciones de otros profesionales. Hay un flujo constante de actualizaciones en su repositorio, y los desarrolladores principales (como Kevin O’Reilly) suelen interactuar con los usuarios en canales públicos. Por su parte, DRAKVUF Sandbox tiene una comunidad más de nicho: está principalmente respaldado por CERT Polska y entusiastas de la introspección de VMs. Si bien se encuentra documentación oficial y algún foro de issues en GitHub, la cantidad de usuarios que lo han implementado es menor. Dicho esto, la comunidad de DRAKVUF incluye también investigadores académicos que trabajan en VMI, lo que aporta rigor, pero desde la perspectiva de un analista promedio, probablemente encontrará más fácil obtener soporte o ejemplos para CAPE que para DRAKVUF. En cuestión de documentación, CAPE tiene su “Book” y un FAQ que cubre bastantes escenarios, además de los legacy docs de Cuckoo; DRAKVUF Sandbox tiene documentación técnica y FAQ, pero al ser un proyecto más reciente, los casos de uso documentados son menos. En cuanto a evolución futura, CAPE al estar tan arraigado en la comunidad seguirá incorporando nuevos módulos para nuevos malware rápidamente, mientras DRAKVUF podría tardar más en reaccionar a cambios (por ejemplo, soporte a Windows 11 o a nuevas versiones de Xen). Por último, consideremos el respaldo institucional: CAPE es un proyecto comunitario sin una institución única detrás (aunque con líderes conocidos), en cambio DRAKVUF Sandbox viene de un CERT gubernamental (Polonia) que puede aportar recursos dedicados. Esto podría significar soporte más “formal” para DRAKVUF en ciertos entornos (por ejemplo, en sectores gubernamentales que confían en soluciones CERT), mientras CAPE es más grassroots. Pero en definitiva, para un profesional individual o empresa, la masa crítica de CAPE en la comunidad infosec se traduce en mejor soporte “crowd-sourced”.

Conclusiones

Tanto DRAKVUF Sandbox como CAPEv2 representan lo mejor del software libre aplicado al análisis dinámico de malware, cada uno con su enfoque distintivo. DRAKVUF Sandbox aporta innovación mediante la introspección sin agentes, logrando un análisis sigiloso ideal para estudiar malware altamente evasivo o técnicas a bajo nivel. CAPEv2, por su parte, aprovecha años de evolución desde Cuckoo para ofrecer una plataforma rica en funcionalidades, con un análisis muy detallado y personalizable, adecuada para la mayoría de los escenarios de malware conocidos. No se puede declarar un “ganador” absoluto; más bien, su comparación muestra una relación complementaria.

Para un laboratorio de malware orientado a investigación profunda de nuevas amenazas furtivas, DRAKVUF proporciona una ventaja única al poder observarlo todo desde fuera, aun cuando el malware intente ocultarse. Para un equipo de respuesta a incidentes o análisis diario de muestras variadas, CAPE ofrece eficiencia operativa, informes completos y una integración fácil con herramientas y workflows existentes. De hecho, como concluyen algunos expertos, la mejor estrategia podría ser utilizar ambas: CAPE para el análisis amplio y rapidez de desarrollo de indicadores, y DRAKVUF como apoyo en casos especiales donde se sospeche que el malware está evadiendo la monitorización tradicional o se necesite confirmación a nivel de kernel.

En contextos de recursos limitados (por ejemplo, una pequeña empresa que busque implementar una sandbox interna), probablemente CAPEv2 sea la opción más práctica y provechosa debido a su mayor soporte, facilidad de uso y abundancia de documentación. Por otro lado, DRAKVUF Sandbox, aunque más complejo y con requisitos de hardware más específicos, representa un activo valioso en entornos donde las técnicas de evasión son especialmente sofisticadas; es decir, en escenarios frente a amenazas persistentes avanzadas o malware diseñado específicamente para detectar y burlar entornos de análisis tradicionales, donde la capacidad de DRAKVUF para operar de forma agentless a nivel de hipervisor se convierte en una ventaja decisiva.

En definitiva, DRAKVUF Sandbox y CAPEv2 no se excluyen mutuamente, sino que se complementan como parte de la caja de herramientas del analista de malware. La elección de uno u otro dependerá de los objetivos y restricciones de cada equipo: si se prioriza la profundidad sigilosa a bajo nivel o la amplitud de análisis con interpretaciones listas para usar, y del entorno disponible para su despliegue. Gracias a estas soluciones open source, incluso organizaciones con presupuestos ajustados pueden montar capacidades robustas de sandboxing y análisis dinámico, beneficiándose de las contribuciones de la comunidad y adaptándolas a sus necesidades específicas.

Referencias

- Antipov A. Sandbox en Ciberseguridad: Una “zona segura” para programas en ejecución [Internet]. SecurityLab Latam; 31 Ene 2025 [citado 3 Abr 2025]. Disponible en: https://www.securitylab.lat/news/555858.php.

- CERT Polska. DRAKVUF Sandbox – Documentation (Release v0.19.0-alpha1) [Internet]. 2021 [citado 3 Abr 2025]. Disponible en: https://drakvuf-sandbox.readthedocs.io.

- O’Reilly K, Brukhovetskyy A. CAPE Sandbox Book – Documentación de CAPEv2 (v2.2) [Internet]. 2023 [citado 3 Abr 2025]. Disponible en: https://capev2.readthedocs.io.

- Ilić SŽ, Gnjatović MJ, Popović BM, Maček ND. A pilot comparative analysis of the Cuckoo and Drakvuf sandboxes: an end-user perspective. Vojnotehnički Glasnik. 2022; 70(2):372-392.