Qubes OS: Análisis completo

Qubes OS es un sistema operativo de código abierto orientado a la seguridad, mantenido por el proyecto Qubes OS y una pequeña comunidad de desarrolladores especializados. Fue fundado en 2009 por la experta en seguridad Joanna Rutkowska (Invisible Things Lab), quien lideró el desarrollo inicial. La primera versión pública (Qubes OS 1.0) se lanzó en 2012. En 2018, Rutkowska cedió la dirección del proyecto a Marek Marczykowski-Górecki, quien ya actuaba como ingeniero principal. Desde entonces, Marczykowski-Górecki encabeza el desarrollo, respaldado por un equipo central que incluye desarrolladores, mantenedores de plantillas (Fedora, Debian, etc.), y gestores de comunidad.

A lo largo de su historia, Qubes OS ha evolucionado de un “prototipo inspirado en investigación” a un sistema robusto. Sus arquitecturas clave han sido revisadas y mejoradas varias veces – por ejemplo, incorporando soporte HVM con stubdomains, una capa de abstracción de hipervisor (HAL), y en Qubes 4.0 introduciendo la API de administración y el uso de VMs PVH (paravirtualización mejorada) como tipo predeterminado. El proyecto pasó de ser una colección de paquetes experimentales sobre Fedora 12 a tener una infraestructura de compilación propia, esquemas de versionado documentados y pruebas automatizadas.

En cuanto al financiamiento y patrocinio, Qubes OS se sostiene gracias a donaciones y patrocinadores institucionales. En sus inicios fue subvencionado por Invisible Things Lab a través de contratos de I+D. Más adelante recibió apoyo de organizaciones como el Open Technology Fund (OTF), y actualmente cuenta con socios financieros importantes. Por ejemplo, en 2023 recibió contribuciones de Mullvad (>$250k) y de Freedom of the Press Foundation e Invisible Things Lab (>$100k), entre otros. Cada año el proyecto publica sus principales patrocinadores, que han incluido también a Mozilla, NLnet, y otras fundaciones tecnológicas. La comunidad de usuarios y desarrolladores ha ido creciendo con el tiempo. Qubes mantiene foros activos, una detallada documentación pública y anima a contribuciones de código abiertas. Organizaciones enfocadas en la libertad de prensa y derechos digitales han apoyado el proyecto, dado su potencial para mejorar la seguridad del usuario final.

Arquitectura de seguridad y aislamiento

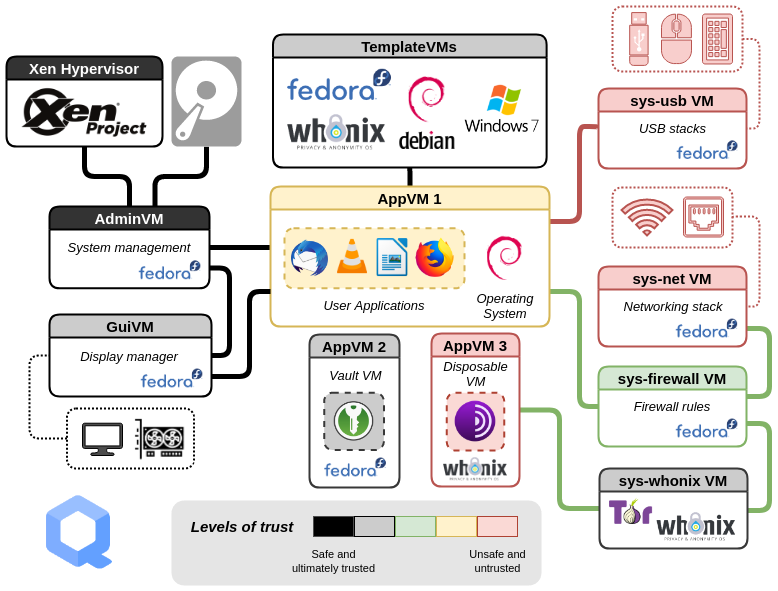

Seguridad mediante compartimentación es el principio central de Qubes OS. A diferencia de los sistemas tradicionales, Qubes implementa un modelo de “máquinas múltiples en una sola”: cada tarea o conjunto de aplicaciones se ejecuta en un entorno aislado. Para lograr esto, Qubes se basa en el hipervisor Xen (tipo 1, de “bare metal”) que corre directamente sobre el hardware y crea máquinas virtuales seguras llamadas dominios (o qubes). No existe un sistema operativo anfitrión “por debajo” del hipervisor; Xen controla el hardware y gestiona la separación de las VM, lo que reduce la superficie de ataque comparado con soluciones sobre un SO convencional.

Cada qube es esencialmente una máquina virtual ligera diseñada para un propósito o nivel de confianza específico. Por ejemplo, el usuario puede tener un qube para navegación web de riesgo (domain “untrusted”), otro para trabajo con datos sensibles (domain “work”), otro para banca o gestión de claves, etc. Estos qubes están completamente aislados entre sí a nivel de kernel, de forma que si una aplicación en un qube es comprometida por malware, los demás qubes permanecen a salvo. Este enfoque impide que un solo ciberataque comprometa todo el sistema de un golpe, ofreciendo una ventaja significativa sobre los sistemas tradicionales donde todas las aplicaciones comparten el mismo núcleo de OS.

La arquitectura de aislamiento de Qubes incluye varias capas de seguridad:

- Dom0 (dominio cero): es el dominio privilegiado de administración. Al iniciar Xen, se crea dom0 como la VM central que controla el hardware y la interfaz gráfica. En Qubes 4.x dom0 ejecuta una base Fedora Linux con un entorno de escritorio Xfce. Dom0 tiene los controladores de dispositivos (gráficos, discos, teclado, etc.), dibuja las ventanas y aplica los bordes de colores, pero no tiene acceso directo a la red para reducir riesgos. La interacción de dom0 con los qubes está minimizada por diseño, de modo que un ataque desde una VM comprometida al sistema principal sea más difícil. Las actualizaciones de dom0 y de las plantillas del sistema se hacen a través de mecanismos especiales (vía una VM de actualización) sin conectar dom0 a Internet, para mantenerlo aislado.

- Comunicación controlada entre qubes: Por defecto, los dominios están aislados, pero Qubes ofrece mecanismos seguros para que interactúen cuando es necesario. Por ejemplo, se pueden copiar/pegar textos o transferir archivos entre qubes mediante comandos especiales o atajos, usando un servicio llamado qrexec que pasa mensajes de una VM a otra a través de dom0 con políticas estrictas. Cada acción inter-VM (como abrir un archivo de un qube en otra VM) debe ser explícitamente autorizada por el usuario o la política de seguridad configurada, evitando canales encubiertos. Este diseño permite usar los qubes de forma integrada sin romper el aislamiento total (ej.: abrir un adjunto de email en un qube “desechable” o de visualización segura, etc., mediante Disposable VMs, como veremos más adelante).

Aislamiento de red y firewall: Las funciones de red se consideran de mayor riesgo, por lo que Qubes las coloca en qubes dedicados. Típicamente existe un NetVM que contiene los controladores y la pila de red (por ej., controlador Wi-Fi o Ethernet) y que provee conectividad a Internet para las demás VMs, y aparte un FirewallVM que aplica reglas de filtrado de tráfico. Ambas son VM sin privilegios; así, si la VM de red se compromete mediante un ataque remoto, el atacante no alcanza directamente a las aplicaciones del usuario ni a dom0. Incluso el firewall permanece intacto al estar en otra VM separada. Qubes también permite interconectar VMs de forma arbitraria – por ejemplo, en vez de usar la NetVM directa, se puede encadenar una VM de firewall y luego la de net para añadir capas de filtrado. De igual modo, el manejo de USB (que conlleva riesgos de firmware/malware en dispositivos) puede relegarse a un USBVM aislado, evitando exponer dom0 o las AppVM al controlador USB directamente.

Sistemas de plantillas y almacenamiento: Qubes implementa un esquema eficaz donde muchos qubes pueden compartir la misma VM plantillla (Template) para su raíz del sistema de archivos en modo solo-lectura. Por ejemplo, múltiples AppVM pueden estar basadas en una plantilla Fedora común, reduciendo el uso de disco y simplificando las actualizaciones (se actualiza la plantilla y todos los qubes basados en ella usan el nuevo software). Cada AppVM almacena únicamente sus datos específicos, configuraciones y cambios en una partición privada separada. Esto mejora la seguridad y facilidad de mantenimiento, ya que centraliza las actualizaciones sin sacrificar el aislamiento.

DomU (dominios de usuario o “AppVMs”): son las máquinas virtuales no privilegiadas donde corren las aplicaciones del usuario, conocidas en Qubes como app qubes. Cada qube de este tipo tiene su propio sistema aislado (por ejemplo, basado en Fedora, Debian, Whonix, Windows, etc.). El usuario lanza las aplicaciones dentro de estas VM mediante el Qube Manager o atajos del menú, y dom0 las presenta en el escritorio como ventanas normales mediante una integración gráfica transparente. Internamente, sin embargo, cada ventana pertenece a un entorno separado, con su propio sistema de archivos, procesos y memoria. Qubes utiliza bordes de ventana de color “infalsificables” (rojo, amarillo, azul, verde, etc.) para indicar el nivel de confianza de cada dominio, como se ilustró en la Figura 1. Esto permite al usuario distinguir fácilmente, por ejemplo, una ventana de navegador en el qube no confiable (marco rojo) de un documento abierto en el qube de trabajo (marco azul). Ningún qube puede dibujar elementos de interfaz en otro, gracias a que el renderizado de los bordes ocurre en dom0.

Gracias a esta arquitectura, Qubes OS aporta ventajas de seguridad sobre otros sistemas: un atacante que logre explotar una vulnerabilidad en una aplicación (por ejemplo, un fallo en el navegador web) solo obtendrá acceso a ese qube aislado. Sus acciones maliciosas quedan confinadas allí, sin afectar al resto del sistema. No hay “efecto dominó” donde un malware compromete todo el equipo; tendría que encontrar además una falla en Xen o en la comunicación inter-VM para escapar del contenedor virtual, lo cual es mucho más difícil que explotar un sistema monolítico tradicional. Adicionalmente, Qubes incluye características como Disposables (VMs temporales de un solo uso) para tareas de alto riesgo, Split GPG (gestionar claves criptográficas en una VM aparte de aquella donde se usan, para que la clave privada nunca toque la VM de red), y manejo aislado de dispositivos (por ejemplo, asignar el controlador USB o la tarjeta de red a VMs específicas usando VT-d/IOMMU), añadiendo capas extra de defensa contra amenazas específicas.

Por supuesto, ningún software es invulnerable, y Qubes OS ha enfrentado también vectores de ataque particulares. Su seguridad depende en gran medida de la robustez del hipervisor Xen y de la arquitectura de hardware subyacente. Por ejemplo, las vulnerabilidades de ejecución especulativa en CPUs (Meltdown, Spectre, etc.) descubiertas en 2018 presentaron riesgos para todas las plataformas de virtualización, ya que podían permitir escape de información entre VM. El equipo de Qubes respondió rápidamente integrando parches de Xen y microcódigo para mitigar estos fallos, e incluso recomendó desactivar características como hyper-threading en CPUs Intel para evitar canales laterales. Qubes mantiene un programa de divulgación responsable de bugs de seguridad a través de sus Qubes Security Bulletins (QSB). Cuando se descubre una vulnerabilidad (ya sea en Xen, en componentes de Qubes o en plantillas), suelen publicar un QSB detallando el impacto y las instrucciones/actualizaciones para corregirla. Por ejemplo, QSB-087 abordó las vulnerabilidades Meltdown/Spectre aplicando KPTI y parches de firmware, mientras que QSB-024 trató fallos en el aislamiento de redes virtuales. La superficie de ataque de Qubes ha sido reducida intencionalmente (dom0 sin red, mínimo de servicios corriendo, etc.), pero se reconocen posibles riesgos residuales: si un atacante lograra comprometer dom0 o Xen, podría controlar todo el sistema, por lo que estos componentes se mantienen lo más blindados y actualizados posible. Adicionalmente, Qubes proporciona herramientas contra amenazas físicas, como Anti Evil Maid (AEM) para detección de manipulación del arranque mediante TPM, protegiendo frente a atacantes que intenten alterar el sistema en ausencia del usuario (un ataque evil maid). En definitiva, Qubes OS se destaca por adelantarse a muchas técnicas de ataque modernas “aislando por defecto” cada parte de la actividad computacional y actualizándose proactivamente ante nuevas vulnerabilidades.

Compatibilidad con Whonix (integración de Tor/anonimato)

Una característica notable de Qubes OS es su integración nativa con Whonix para ofrecer anonimato en las comunicaciones. Whonix es una distribución orientada al anonimato que se compone de dos VMs: una Gateway que enruta todo el tráfico a través de la red Tor, y una Workstation donde el usuario realiza sus actividades. En Qubes, este modelo se implementa mediante plantillas y qubes prediseñados: Qubes OS incluye plantillas de Whonix-Gateway y Whonix-Workstation, de modo que el usuario puede crear fácilmente una VM “Gateway Tor” y usarla como proxy de red para otras VMs de “Workstation” que necesiten anonimato.

Ventajas de Qubes-Whonix: Al combinar Whonix con la arquitectura de Qubes, se obtiene lo mejor de ambos mundos en términos de seguridad y privacidad. Usuarios preocupados por la privacidad aprecian esta integración, ya que hace muy sencillo utilizar Tor de forma segura en todo el sistema. Todo el tráfico de una VM configurada para usar Whonix se forzará a pasar por el Tor Gateway (aislado en otra VM). Esto significa que incluso si una aplicación en la VM de trabajo Whonix es comprometida (por ejemplo, el navegador Tor), el atacante no puede obtener la dirección IP real del usuario – solo verá la IP de salida de Tor – porque la conexión a Internet real está controlada por la VM Gateway separada. Qubes añade además otra capa de aislamiento: la Gateway Tor misma está en una VM distinta, por lo que un exploit en el navegador (Workstation) tendría que además comprometer la Gateway para desanonimizar al usuario, lo cual es mucho más difícil. Qubes-Whonix también permite tener múltiples estaciones de trabajo utilizando una sola pasarela Tor. Por ejemplo, el usuario podría tener varios qubes (correo, navegación, chat) todos conectados a la misma VM Whonix-Gateway, aislados entre sí, lo que compartimenta incluso distintas actividades anónimas. En términos de usabilidad, Qubes provee plantillas listas para usar: tras instalar Qubes, simplemente se habilitan y actualizan las VM Whonix, y ya se puede crear un Anon-whonix (Workstation) que automáticamente enruta vía Tor sin configuración compleja.

Además, Qubes no solo se beneficia de Tor mediante Whonix, sino que hereda las protecciones anti-huella digital de Whonix. Por ejemplo, Whonix emplea clocks y configuraciones que reducen filtraciones de identidad (como evitar filtraciones de hora del sistema, MAC address aleatoria, etc.). Al ejecutar Whonix dentro de Qubes, esas mismas protecciones aplican a los qubes anonimizados. Cabe mencionar que Qubes OS declara que, fuera de Whonix, no ofrece propiedades especiales de privacidad/anonimato en las VMs estándar, es decir, si uno usa qubes normales (no Whonix) el tráfico saldrá sin anonimizar y se aplican las precauciones habituales. Por ello se recomienda usar Whonix para cualquier necesidad de privacidad/anonimato dentro de Qubes en lugar de intentar “reinventar” soluciones en cada VM.

Limitaciones y consideraciones: Aunque potente, la integración Qubes+Whonix implica cierto coste en complejidad y recursos. Ejecutar Whonix dentro de Qubes consume más RAM y CPU que usar Tor en un sistema operativo convencional, ya que involucra al menos dos VM adicionales (gateway y workstation). También requiere gestionar las actualizaciones de Whonix por separado (Whonix se basa en Debian; Qubes suministra las plantillas pero el usuario debe actualizar periódicamente el sistema Whonix dentro de sus qubes, así como actualizar el software de Qubes que conecta con Whonix). En términos de seguridad, la confianza sigue descansando en Tor y Whonix para garantizar el anonimato. Qubes proporciona el entorno aislado pero no modifica el funcionamiento de Tor en sí. Es importante que el usuario siga las guías de Whonix para usar Tor correctamente, ya que errores operativos (ej. revelar identidad personal dentro de una sesión Tor) no están cubiertos por la tecnología. La documentación oficial enfatiza que la privacidad es un objetivo complejo y que Whonix es una herramienta poderosa pero no infalible, por lo que se debe usar con cuidado y comprensión.

Comparado con usar Whonix en VirtualBox o en otra plataforma, Qubes ofrece mayor seguridad de base para Whonix. Por ejemplo, en un entorno tradicional, Whonix Gateway y Workstation podrían correr sobre un sistema anfitrión como Windows o Linux común, que si es comprometido podría filtrar información. En Qubes, el “anfitrión” es dom0, altamente aislado y sin acceso de red, reduciendo las posibilidades de que un malware en el host exponga tu actividad en Tor. En resumen, Qubes+Whonix es considerado uno de los entornos más seguros para trabajar anónimamente: Qubes aporta robusto aislamiento contra malware y Whonix garantiza que el tráfico pase por Tor por diseño. Esto hace que incluso ataques sofisticados lo tengan muy difícil para penetrar todas las capas (comprometer una AppVM + Gateway + romper Tor). No obstante, se recomienda al usuario seguir buenas prácticas de OPSEC y comprender las limitaciones: por ejemplo, Qubes no previene ataques de tipo correlación de tráfico a nivel global de Internet, ni protege contra errores humanos (p. ej. ingresar datos personales reales a través de Tor). En conclusión, la compatibilidad de Qubes con Whonix es una fortaleza que facilita privacidad con facilidad de uso, integrando Tor de forma transparente en el sistema para quien lo necesite.

Funcionamiento interno: Xen, dominios y flujo de trabajo

Hipervisor Xen y dominios: En su núcleo, Qubes OS opera como una colección de máquinas virtuales aisladas mediante Xen. Cuando se enciende el equipo, Xen (el hipervisor) arranca primero y crea el dominio inicial dom0. A diferencia de un sistema operativo convencional que tomaría control total del hardware, aquí Xen actúa como una fina capa de abstracción que reparte los recursos (CPU, memoria, dispositivos) entre múltiples dominios simultáneos. Xen está altamente optimizado y es utilizado también en entornos de nube por su estabilidad y seguridad. Dom0, como ya explicamos, es el dominio administrador (podríamos verlo como el “orquestador”) y corre un Linux minimalista con la interfaz gráfica. Todos los demás domU (dominios invitados) son iniciados y gestionados por dom0 a través de Xen.

Dom0 en detalle: Dom0 tiene acceso directo al hardware gracias a los drivers Linux, pero Qubes restringe sus capacidades para evitar que sea un objetivo fácil. Por ejemplo, dom0 no tiene servicios de red activos ni siquiera IP asignada. El usuario normalmente no interactúa con dom0 más que indirectamente (a través del escritorio, terminales administrativas, etc.), y nunca ejecuta aplicaciones de uso diario en dom0, solo herramientas de administración de Qubes. La interfaz que se ve (escritorio XFCE, menú de aplicaciones Qubes, gestor de archivos) técnicamente pertenece a dom0, pero al abrir, digamos, Firefox en el qube “personal”, lo que hace dom0 es indicarle a Xen que inicie (o reactive) la VM “personal” y ejecute Firefox allí. Dom0 luego muestra la ventana de Firefox en el escritorio mediante el sistema de ventanas X11/Xfce.

En dom0 reside el Qube Manager y utilidades para crear, pausar, reiniciar o eliminar qubes. También en dom0 se definen las políticas de seguridad (archivos de configuración que establecen qué interacciones entre VMs están permitidas). Por ejemplo, una política puede decir “permitir copiar al portapapeles de cualquier VM a dom0” (generalmente no se permite por defecto por seguridad), u “otorgar permiso a la VM de trabajo de imprimir via VM de impresión”. Dom0 aplica estas reglas cuando un qube solicita una operación inter-VM. Otra tarea de dom0 es manejar el almacenamiento compartido: los archivos de disco virtual (imagen de cada VM) residen cifrados en dom0, y éste los conecta a cada VM según corresponda. Dom0 también lanza las VM de servicio al inicio, como la NetVM o USBVM, para que estén disponibles.

DomU (AppVMs, TemplateVMs y DispVMs): Los domU en Qubes vienen en distintas “clases”:

- TemplateVMs: Son máquinas virtuales que contienen un sistema operativo completo (p. ej. Fedora, Debian, Whonix...) que actúa como plantilla de solo lectura. No se usan para tareas diarias sino para gestionar el software base. Por ejemplo, si tienes una plantilla Debian, instalarás allí los paquetes que luego estarán disponibles en todas las AppVM basadas en Debian. Las TemplateVM normalmente están apagadas durante el uso cotidiano y solo se inician cuando necesitas actualizarlas o instalar algo nuevo en la plantilla. Al apagarse, las AppVM que dependían de ellas no pierden nada, porque montan el sistema de archivos base de la plantilla en modo readonly y tienen su almacenamiento separado para datos.

- AppVMs: Son las VM de aplicaciones, creadas a partir de una TemplateVM. Al iniciar una AppVM, Xen carga la plantilla en memoria (compartida entre cualquier AppVM del mismo tipo para eficiencia) y le asigna una COW (copy-on-write) en disco para cambios. Así la AppVM “ve” un sistema de archivos completo donde puede escribir en sus áreas privadas, pero las partes del sistema base se referencian a la plantilla. El usuario lanza navegadores, editores, clientes de correo, etc. dentro de AppVMs. Pueden ser persistentes (guardan sus home, documentos, configuraciones locales) o Disposable.

- Service VMs: Son qubes dedicados a alguna función de sistema, como

sys-net(NetVM),sys-firewall(FirewallVM),sys-usb(aislar dispositivos USB),sys-whonix(Gateway Tor),sys-vpn(si configuras una VM para VPN global), etc. Estas suelen basarse en plantillas minimalistas (para reducir superficie de ataque). El usuario raramente interactúa con ellas directamente (no se abre un navegador ensys-net, por ejemplo); su propósito es servir a otras VM. Por ejemplo, cualquier AppVM puede configurarse para usar cierta VM de red como puerta de enlace. Qubes encadena así los flujos: AppVM -> FirewallVM -> NetVM -> Internet. Si se usa Whonix, sería AppVM -> Workstation Whonix -> Gateway Whonix -> NetVM -> Internet.

Disposable VMs (DispVMs): Son un caso especial de AppVM que no conserva estado al apagarse. Se usan para abrir de forma rápida y desechable algo que no confiamos o que solo necesitamos temporalmente. Por ejemplo, Qubes permite configurar que al hacer doble clic en un archivo PDF adjunto de un email, este se abra en una DispVM basada en un pequeño template (por ej., Fedora-Minimal con un visor de PDF). El usuario ve el documento, y al cerrar la ventana, la VM completa se destruye liberando la memoria y descartando cualquier cambio (así, si el PDF contenía malware y compromete la VM, esa VM deja de existir al cerrarla, evitando persistencia). Los DispVM también se pueden lanzar manualmente para navegación por sitios peligrosos, etc. Qubes incluso integra esta función con su gestor de contraseñas o notas seguras: se puede disponer de un “Bloc de notas” en una DispVM para copiar texto de forma efímera. Es un sandbox extremo de un solo uso.

Flujo de trabajo típico: En el día a día, usar Qubes OS implica algunos cambios de paradigma respecto a un OS tradicional. El usuario necesita planificar sus compartimentos lógicos. Por ejemplo, podría crear qubes llamados “personal”, “trabajo”, “banca”, “anon-whonix”, “untrusted”, “dev”, etc., cada uno aislado. Al encender Qubes, arrancará dom0 con la interfaz. Algunos qubes de sistema también se pueden iniciar automáticamente (por ej. la VM de red para dar conexión). Los qubes de aplicaciones se inician bajo demanda: si abres un documento de texto asociado al qube “trabajo”, Qubes lanzará esa VM (si no estaba ya corriendo), y luego dentro de ella iniciará LibreOffice (por ejemplo) mostrando la ventana en tu escritorio. Notarás un pequeño retraso inicial mientras arranca la VM (unos segundos), luego la aplicación funciona normalmente. Cada VM consume cierta RAM, por lo que Qubes permite configurar cuánta memoria asignar estáticamente o usar equilibrio dinámico.

El menú de aplicaciones de Qubes (integrado en el menú de inicio de Xfce) está organizado por dominio. Es decir, en lugar de un solo menú de programas, verás submenús como “personal: Firefox”, “work: LibreOffice Writer”, “untrusted: PDF Viewer”, etc., facilitando lanzar directamente aplicaciones en el qube correspondiente. También es posible abrir primero una terminal de un qube (ej. “personal: Terminal”) para ejecutar comandos dentro de esa VM. Qubes proporciona atajos para operaciones comunes inter-VM: copiar/pegar (Ctrl+Shift+C/V entre qubes), mover archivos (usando un diálogo que pregunta origen y destino), e incluso abrir una aplicación en otra VM sobre un archivo (clic derecho “Abrir en DisposableVM” o “Abrir en otra qube…”).

La administración se realiza mediante la herramienta gráfica Qubes Manager (que muestra una lista de todas las VM con su estado, uso de CPU/RAM, etc., permitiendo iniciar/detener y cambiar configuraciones) o usando comandos de consola (ej. qvm-create, qvm-start, qvm-shutdown para crear/iniciar/apagar VMs, respectivamente). Los usuarios avanzados pueden aprovechar SaltStack (integrado en Qubes) para automatizar configuraciones y despliegue de múltiples qubes según plantillas definidas como infraestructura (útil si se maneja Qubes en varios equipos o se reinstala con frecuencia, ya que Salt permite recrear el entorno de qubes programáticamente).

En cuanto al almacenamiento y backup, Qubes almacena cada volumen de VM como archivos en dom0 (bajo LVM normalmente). Ofrece una herramienta de copia de seguridad integrada que permite seleccionar qubes (y opcionalmente dom0 config) para hacer un backup cifrado. Para restaurar, se necesita confiar en la passphrase de backup para desempaquetarlo dentro de una instancia Qubes segura. Esto facilita migrar VMs a otro equipo con Qubes manteniendo el aislamiento (los backups pueden restaurarse VM por VM).

Rendimiento y soporte de hardware interno: Qubes, al usar Xen, no soporta aceleración gráfica 3D completa en las AppVM (no hay passthrough de GPU a cada VM por defecto, aunque es posible hacerlo a una VM específica con ciertos requisitos). Dom0 maneja la GPU con el driver nativo, pero las VM ven una tarjeta de vídeo virtual simple. Esto significa que aplicaciones intensivas en gráficos (modelado 3D, juegos avanzados) no son el caso de uso ideal en Qubes – el entorno está pensado más para ofimática, desarrollo, navegación, etc., donde la carga gráfica es 2D básica. Asimismo, el subsistema de audio es virtualizado (las VM envían audio a dom0 para salida). Generalmente, Qubes prioriza la estabilidad y seguridad sobre el rendimiento bruto: hay una ligera penalización por la capa de virtualización, pero con hardware moderno (SSD, suficiente RAM, CPU con VT-x/VT-d) el sistema se siente razonablemente fluido en tareas normales. Es común dedicar 4 GB o más de RAM a una VM si se va a usar un navegador con muchas pestañas, por ejemplo, y Qubes permite ajustar límites de memoria si se requieren más recursos en un qube crítico.

En resumen, el funcionamiento interno de Qubes OS consiste en un esquema de compartimentos aislados mediante Xen, con un dominio controlador (dom0) que el usuario nunca expone a riesgos, y múltiples dominios para segmentar cada actividad. Esta compartimentación requiere que el usuario adopte una mentalidad de “separación de ambientes” (p.ej., decidir en qué qube se realiza cada acción). Si bien al inicio puede parecer complejo, Qubes proporciona las herramientas para que esa separación sea lo más transparente posible (ventanas unificadas, atajos, integraciones) sin perder el control granular de la seguridad.

Casos de uso y escenarios recomendados

Debido a su enfoque único, Qubes OS se ha convertido en una solución apreciada en círculos donde la seguridad y privacidad son primordiales. A continuación, se describen algunos casos de uso típicos y quiénes suelen beneficiarse de Qubes:

- Periodistas de investigación, activistas y denunciantes: Este perfil de usuarios lidia con información sensible y a menudo es blanco de ataques dirigidos (malware encubierto en documentos, phishing, intentos de intrusión estatal, etc.). Qubes OS ofrece a periodistas y defensores de derechos humanos un entorno donde pueden abrir archivos adjuntos de fuentes desconocidas en qubes desechables sin miedo a infectar su máquina principal, o mantener separados distintos proyectos (por ejemplo, un qube para comunicaciones con cierta fuente, aislado de otro qube para navegar por sitios web públicos). De hecho, la Freedom of the Press Foundation ha patrocinado desarrollos para usar Qubes como base de estaciones de trabajo seguras para manejar filtraciones (SecureDrop Workstation). En 2016-2018, se creó un prototipo de SecureDrop sobre Qubes OS para combinar en un solo laptop el ambiente de periodista y la estación de visualización segura que antes requería dos equipos aislados, aprovechando los dominios de Qubes para mantener la separación lógica. Esto reduce riesgos operativos (ya no es necesario transferir archivos con USB entre computadoras) y mejora la usabilidad sin sacrificar seguridad. También se sabe que Qubes OS ha sido elogiado por expertos en privacidad como Edward Snowden, quien públicamente destacó las ventajas de su modelo de aislamiento. Si bien Snowden no detalla qué usa cotidianamente, su mención de Qubes sugiere que considera su enfoque de “compartimentar todo” como una fuerte defensa en equipos de escritorio personales.

- Usuarios preocupados por la privacidad/anonimato: Si bien este perfil suele optar por soluciones tipo Tails (como veremos más adelante), Qubes OS con Whonix atrae a usuarios avanzados que quieren una máquina fija con fuerte anonimato. Por ejemplo, un investigador que navega por la darknet y también utiliza su máquina para tareas convencionales puede hacerlo en Qubes: mantiene un qube “anon-whonix” para Tor (aislado de todo lo demás) y simultáneamente tiene qubes para su trabajo normal, sabiendo que ninguna filtración de IP o DNS ocurrirá fuera de Tor en el qube anon. Esto evita tener que arrancar y apagar a distintos sistemas (en Qubes conviven, pero separados). Otro caso es quien desee evitar la vigilancia masiva: Qubes permite tener compartimentos de identidad. Puede usar un qube con Tor para ciertas comunicaciones, otro qube con VPN para otras, y otros qubes directos, sin que entre sí esos contextos se mezclen. Por ejemplo, supongamos un abogado que maneja información sensible: podría usar un qube con Whonix para comunicarse con fuentes anónimas, pero su navegación general y correo personal ocurren en otros qubes. Qubes facilita esta segmentación de identidades digitales.

Usuarios con múltiples sistemas en uno: Personas que antes mantenían varios PCs o múltiples máquinas virtuales separadas para distintos roles encuentran en Qubes una solución más cómoda. En vez de, por ejemplo, tener un portátil para banca en línea y otro distinto para uso diario, Qubes te deja hacerlo en la misma máquina con un nivel de aislamiento equivalente a tener equipos físicos distintos. Esta conveniencia hace que tecnólogos entusiastas lo adopten para gestionar todo en un solo hardware de forma ordenada.

Usuarios generales de alta seguridad (Admins de sistemas, altos ejecutivos, etc.): Organizaciones con necesidades elevadas de seguridad en estaciones de trabajo han evaluado Qubes OS para sus empleados más riesgosos (por ej., administradores que manejan sistemas críticos, o ejecutivos que pueden ser objetivo de espionaje). La capacidad de Qubes de “compartimentalizar” email, navegación, documentos de Office y demás puede mitigar ataques de spear-phishing dirigidos. Un documento ofimático sospechoso puede abrirse en un qube desechable sin acceso a la red; un correo con un enlace se puede abrir en el navegador de un qube de baja confianza. Así, incluso si el usuario cae en la trampa, el daño es contenido. Este modelo ha sido referenciado en discusiones de seguridad corporativa, e incluso se ofreció una edición empresarial de Qubes OS con características para rol de administrador separado en dom0, pensando en su adopción por compañías con grandes requerimientos de seguridad. Aunque Qubes no es aún común en entornos corporativos debido a sus exigencias de hardware y capacitación, sí ha demostrado su valía en organizaciones sin fines de lucro y pequeños equipos de alto riesgo (como ONGs, bufetes dedicados a derechos civiles, etc.).

Profesionales de seguridad informática y desarrolladores: Muchos investigadores de seguridad utilizan Qubes como plataforma para análisis de malware o pentesting. Un analista puede tener una colección de muestras de malware y ejecutarlas en un qube aislado (o en múltiples qubes, para distintos entornos Windows/Linux), reduciendo el riesgo de afectar su propio equipo. Incluso si el malware escapa del sandbox a nivel de usuario, se encontrará atrapado en una VM sin privilegios y sin conexión a las redes internas. Los desarrolladores pueden aprovechar Qubes para separar entornos de desarrollo: por ejemplo, un qube para escribir código, otro distinto para compilar/ejecutar pruebas (evitando que un error o exploit en el código afecte los archivos fuente), e incluso qubes con diferentes sistemas operativos para construir software multiplataforma. Esta segregación también ayuda a mantener entornos limpios; si un entorno se desconfigura, se puede descartar o revertir a la plantilla base. Además, Qubes es útil para quienes administran infraestructura y necesitan manejar múltiples credenciales sensibles: se puede tener un qube “vault” (bóveda) sin internet donde se almacenan contraseñas, claves SSH, etc., y acceder a ellas mediante utilidades seguras (como Split GPG, donde el qube vault cifra/descifra mensajes sin exponer la clave a las VMs en línea).

En general, Qubes OS es recomendable en situaciones donde la seguridad “local” del sistema es crucial. No es tanto para proteger un servidor de ser hackeado remotamente (otros sistemas con parches y medidas tradicionales cubren eso), sino para proteger al usuario final de ataques provenientes de las tareas que realiza a diario: abrir archivos, navegar, comunicarse. Por eso su audiencia principal son usuarios individuales o pequeños grupos manejando información delicada. Organizaciones como Freedom of the Press Foundation y la comunidad de seguridad han respaldado Qubes para periodistas, whistleblowers y activistas como parte de un “kit” de herramientas de seguridad digital. En resumen, cualquier persona que necesite un entorno de escritorio con fuertes garantías de aislamiento (y esté dispuesta a un ligero coste en complejidad) puede beneficiarse de Qubes OS.

Comparación con otros sistemas operativos seguros

Existen varias otras distribuciones y sistemas operativos centrados en seguridad o privacidad. A continuación, comparamos Qubes OS con algunas alternativas conocidas – Tails, Whonix (estándar), Subgraph OS, entre otras, destacando diferencias en enfoque, fortalezas y limitaciones:

- Qubes OS vs Tails: Tails (The Amnesic Incognito Live System) es una distro Linux (Debian) diseñada para el anonimato y la no persistencia. Se ejecuta típicamente desde un USB como sistema “vivo” (live) y enruta todas las conexiones a través de la red Tor por defecto. Su objetivo principal es que el usuario pueda usar internet anónimamente y que al apagar no quede rastro en el equipo (amnesia). Diferencias clave: Tails se centra en la privacidad/anonimato out-of-the-box y el carácter desechable de la sesión, mientras que Qubes se enfoca en la seguridad por aislamiento en un sistema instalado y persistente. Con Tails, al reiniciar desaparece todo cambio no guardado explícitamente (solo opcionalmente se puede habilitar un almacenamiento persistente cifrado para algunos datos). En Qubes, las sesiones son persistentes (las AppVM conservan datos a menos que sean disp) y no forza Tor a menos que uses Whonix. Ventajas de Tails: ideal para usar un ordenador público o prestado de forma segura, o para evitar dejar evidencias locales (por ej. arrancar Tails en el ordenador de trabajo para una comunicación privada). También es muy portátil y fácil – se puede iniciar en casi cualquier PC sin instalar nada, y viene preconfigurado para anonimato. Desventajas de Tails frente a Qubes: Al ser un solo sistema, no ofrece aislamiento fuerte entre aplicaciones; todas corren en el mismo entorno (aunque incluye sandboxing limitado para el navegador Tor). Si malware compromete una aplicación en Tails, podría afectar la sesión entera (aunque no persista tras apagar). En Qubes, ese malware quedaría atrapado en un qube. Además, Tails no es adecuado para uso diario persistente (no está pensado para instalar nuevas apps a largo plazo o mantener un historial); Qubes sí permite un entorno de trabajo diario con compartimentos. Por otro lado, Qubes no es “amnesico”: mantiene datos en el disco duro, por lo que si alguien obtiene acceso físico al equipo (y no está todo cifrado con una buena contraseña), podría extraer información. Tails en cambio siempre cifra la RAM y no toca el disco a menos que se configure. Así, para sesiones altamente sensibles donde no se confía en el equipo, Tails puede ser preferible. En cuanto a anonimato, Qubes puede igualar a Tails usando Whonix, pero requiere esa configuración adicional; Tails es plug-and-play para Tor.

- Qubes OS vs Whonix (independiente): Whonix por sí solo no es un sistema operativo completo sino más bien un entorno para anonimato que normalmente se ejecuta sobre otro OS mediante virtualización (en VirtualBox o KVM). Uno instala Whonix Gateway y Workstation en, por ejemplo, una máquina con Windows o Linux, y las usa dentro de esa plataforma. La gran diferencia aquí es que Whonix independiente depende de la seguridad del sistema anfitrión, mientras que en Qubes, Whonix está integrado en un host (dom0) mucho más robusto y mínimo. Por ejemplo, si alguien usa Whonix en Windows 10 mediante VirtualBox, y Windows se infecta con malware, ese malware podría (en teoría) observar la pantalla o teclado y espiar lo que el usuario hace en Whonix VM, potencialmente desanonimizándolo. En Qubes, el “host” es dom0, que no se usa para otra cosa, reduciendo este riesgo. Además, Qubes permite aislar múltiples Workstations detrás de la Gateway Tor con facilidad, cosa que en VirtualBox sería más manual. En resumen, Qubes + Whonix tiende a ser más seguro que Whonix sobre un OS convencional debido a la fortaleza de Qubes como base. Sin embargo, Whonix independiente es más accesible para alguien que no puede instalar Qubes (por hardware incompatible, por ejemplo) y aún quiere la funcionalidad Tor aislada – solo instala VirtualBox y las VMs de Whonix, y obtiene casi el mismo beneficio de anonimato (pero no la compartimentación más amplia de Qubes).

- Qubes OS vs Subgraph OS: Subgraph OS es (o era, dado que su desarrollo se ha ralentizado) otra distribución orientada a seguridad, basada en Debian. Su aproximación difiere: en lugar de usar hypervisor y VM para aislar, Subgraph emplea un kernel Linux endurecido (grsecurity/PAX) y confina las aplicaciones en sandboxes individuales mediante una tecnología llamada Oz. Todo el tráfico de Subgraph originalmente estaba forzado a Tor, similar a Tails, convirtiéndolo en una especie de híbrido entre Tails (por anonimato) y Qubes (por intentar aislamiento, aunque sin VM). Diferencias clave: Subgraph corre como un solo sistema (no múltiples VM), de modo que sus sandboxes comparten el mismo kernel. Usa perfiles de seccomp, AppArmor, etc., para restringir lo que cada aplicación puede hacer, y un firewall de aplicación (Subgraph Firewall) para controlar conexiones salientes. Esto lo hace más ligero en recursos que Qubes, ya que no tiene que ejecutar múltiples SO simultáneamente. Además, ofrece una experiencia más tradicional de escritorio (GNOME) sin la complejidad de gestionar VM. No obstante, la seguridad que brinda es potencialmente menor en aislamiento estricto: si un atacante encuentra una vulnerabilidad en el kernel Linux o logra escapar del sandbox de Oz, podría comprometer todo el sistema. De hecho, en 2017 investigadores (incluida la propia Rutkowska, fundadora de Qubes) lograron romper el modelo de seguridad de Subgraph mediante exploits en aplicaciones sandboxeadas, demostrando que si bien Subgraph aumentaba la dificultad para el atacante, no alcanzaba el nivel de aislamiento de Qubes (donde tendría que vulnerar el aislamiento de Xen). Los desarrolladores de Subgraph reconocieron que estaba en fase alpha y no era aun para uso diario. Ventajas de Subgraph: más fácil de instalar y usar que Qubes (no requiere hardware especial más allá de un PC capaz de correr Debian), y con enfoque “seguro por defecto” (todo por Tor, todas las apps restringidas). Podría ser útil para usuarios que quieran anonimato + un poco de sandboxing sin invertir tanto hardware. Desventajas: su aislamiento a nivel de aplicaciones es más débil que aislamiento con VM; además, al forzar Tor globalmente puede no ser adecuado para todas las tareas (en Qubes uno elige qué qube va por Tor y cuál no). Y como mencionamos, el proyecto no ha alcanzado la madurez de Qubes; de hecho, Subgraph se promocionaba como alpha y su desarrollo público se redujo después de 2017. En contraste, Qubes en 2023 ya va por la versión 4.1/4.2, es un producto maduro y auditado por muchos.

- Qubes OS vs Otras alternativas: Existen otras distros enfocadas en seguridad que merecen breves menciones:

- Heads / TENS OS: Son sistemas live centrados en minimizar huella y usar obligatoriamente cifrado/anonimato. Por ejemplo, TENS (antes LPS) es un OS live desarrollado por la USAF que arranca en modo kiosko seguro. Estos son soluciones muy específicas y no proporcionan un entorno generalista como Qubes, pero comparten la filosofía de no confiar en el disco local y aislar la sesión.

- Distribuciones Linux endurecidas: Cualquier Linux convencional puede endurecerse con MAC (AppArmor, SELinux), rootless, contenedores, etc. Por ejemplo, Fedora con SELinux, or OpenBSD (de base muy seguro) o incluso sistemas como Kodachi Linux (orientado a privacidad), TinHat Linux o Alpine con énfasis mínimo. Sin embargo, ninguno de esos logra el mismo nivel de separación que Qubes, ya que en todos los casos sigue habiendo un único kernel para todas las aplicaciones. Qubes podría verse como complementario: de hecho usa Fedora o Debian dentro de sus VM, las cuales a su vez pueden tener AppArmor/SELinux internos si se desea.

- Virtualización tradicional: Un usuario podría, sin Qubes, usar su sistema operativo principal e instalar VirtualBox/VMware para ciertas tareas (por ej., usar una VM Windows aislada para abrir ficheros dudosos). Esto ciertamente proporciona aislamiento, pero carece de la integración que brinda Qubes (no es tan práctico manejar decenas de VM manualmente) y el sistema anfitrión sigue expuesto durante el uso común. Qubes esencialmente automatiza y refuerza este concepto de "una VM para cada tarea" con una usabilidad bastante mayor (integración de escritorio, corta-pega, etc. seguros).

En definitiva, Qubes OS se distingue por ofrecer seguridad por aislamiento a nivel de hardware, mientras que otras alternativas tienden a enfocarse en un aspecto específico (ya sea anonimato en el caso de Tails/Whonix, o endurecimiento del propio sistema en el caso de Subgraph/hardened Linux). Qubes logra un balance integrando distintas soluciones: uno puede tener en Qubes anonimato (Whonix), compartimentación (VMs Xen), endurecimiento interno (puede usar plantillas con SELinux activo, por ejemplo) y usabilidad (entorno unificado). El coste es requerir hardware potente y cierta curva de aprendizaje, mientras que soluciones como Tails o Subgraph apuntan a ser plug-and-play en hardware común pero con compromisos en aislamiento o persistencia. Una analogía que suele hacerse es que Qubes es como tener varios ordenadores en uno solo, algo que ninguna otra distribución implementa de forma tan completa hasta la fecha.

Requerimientos de hardware y usabilidad

Requisitos y compatibilidad de hardware

Qubes OS, por su uso intensivo de virtualización, tiene requisitos de hardware más exigentes que una distribución Linux estándar. Según la documentación oficial, los requisitos mínimos incluyen:

Compatibilidad general: No todos los PCs que cumplen lo anterior ejecutarán Qubes perfectamente. Drivers de hardware particulares (chip WiFi, lector SD, sonido, etc.) dependen del soporte en Linux/Xen. Por ello, el proyecto mantiene una lista de hardware compatible (HCL) alimentada por la comunidad, indicando modelos de portátiles/placas probados con éxito. En general, Qubes funciona mejor en hardware un poco más antiguo (2-5 años atrás) y en equipos tipo laptop business o estaciones de trabajo que suelen tener chips bien soportados. Máquinas muy nuevas pueden necesitar ajustes o no funcionar hasta que Xen soporte su chipset. Por ejemplo, es sabido que algunas laptops con GPUs NVIDIA no bootean correctamente Xen, o ciertas BIOS requieren desactivar opciones de seguridad de arranque para que funcione. Los desarrolladores recomiendan incluso considerar equipos certificados para Qubes. Hay un programa de certificación donde ciertos portátiles (ej. de NitroPad, Insurgo, recientemente de fabricantes como Nitrokey, Tlous) se venden con Qubes preinstalado y garantizado para funcionar correctamente. Estos suelen incluir Coreboot (firmware abierto) y hardware conocido.

Periféricos: Idealmente el equipo debe tener múltiples controladores USB o puertos PS/2 para teclado. Esto suena técnico, pero el sentido es: Qubes aísla el controlador USB en una VM aparte para seguridad, lo que complica si tanto el teclado como el disco de arranque están en el mismo controlador USB (pues no se podría usar teclado antes de iniciar esa VM). La mayoría de portátiles usan teclado interno vía PS/2 o un controlador interno separado, por lo que no hay problema. Pero en sobremesas, si se tiene teclado USB, se recomienda conectarlo a un puerto controlado por un controlador distinto de aquella donde van los dispositivos de almacenamiento USB, etc., o usar un teclado no-USB. Asimismo, para usar Anti Evil Maid se requiere un TPM funcional (módulo de plataforma confiable) para almacenar mediciones de arranque.

Gráficos: Se recomienda encarecidamente GPU integrada Intel, ya que suele ser la más compatible con Xen y el modo de gráficos que usa Qubes (no acelerado plenamente). Tarjetas NVIDIA propietarias a veces funcionan, pero con frecuencia requieren soluciones avanzadas o sufren problemas (por falta de drivers compatibles con Xen). Tarjetas AMD Radeon han tenido resultados variados; modelos AMD más antiguos (serie RX580 o anteriores) tienden a funcionar aceptablemente. Qubes no utiliza aceleración 3D en las VM, por lo que la potencia de la GPU no es crítica, sino su compatibilidad. Muchas laptops con Intel HD/UHD Graphics integrados funcionan sin problema. En cambio, laptops con gráficas duales (Optimus Intel+Nvidia) pueden requerir deshabilitar Nvidia o usar solo el IGP Intel.

Almacenamiento: Se requieren al menos ~32 GB libres para instalar (mínimo), pero se recomiendan ≥128 GB. Esto porque además del sistema base, cada qube ocupa espacio (especialmente si se crean muchas AppVM y DispVM). Un SSD es altamente recomendado, dado que Qubes realiza muchas operaciones de I/O al iniciar/apagar VM y acceder a diferentes imágenes de disco; un HDD mecánico haría el sistema mucho más lento al cambiar entre qubes.

Memoria RAM: Mínimo ~6 GB, pero 16 GB o más recomendados para un uso cómodo con varias VM simultáneas. En la práctica, muchos usuarios consideran 8 GB el piso para un par de qubes ligeros, y 16 GB óptimo para poder tener, por ejemplo, 4-6 qubes funcionando al mismo tiempo (navegador pesado, suite ofimática, etc.). Máquinas con 32 GB o 64 GB permiten decenas de VM concurrentes si fuera necesario.

CPU: Procesador de 64 bits con soporte de virtualización por hardware. En la práctica, esto significa un procesador con Intel VT-x con EPT o AMD-V con RVI. Además, para aislar dispositivos es necesario VT-d en Intel o AMD-Vi (IOMMU) en AMD. Sin IOMMU, Qubes aún puede funcionar pero no podrá aislar correctamente controladores de red/USB en VMs separadas, reduciendo la seguridad. Qubes recomienda CPUs Intel relativamente recientes (que sigan recibiendo microcódigo de seguridad). Si bien se puede usar AMD, advierten que el soporte de seguridad en plataformas AMD no es consistente, por lo que sugieren Intel para entornos críticos.

En resumen, Qubes OS necesita un PC moderno con virtualización hardware completa, preferiblemente Intel, con suficiente RAM y SSD. No es posible ejecutarlo en modos como máquina virtual dentro de otro OS (intentar correr Qubes dentro de VirtualBox, por ejemplo, no está soportado). Tampoco es apto para arquitecturas que no sean x86_64 (no hay Qubes para ARM, por ejemplo).

Curva de aprendizaje y experiencia de usuario

La usabilidad de Qubes OS ha mejorado con los años, pero sigue siendo un sistema dirigido a usuarios relativamente técnicos o dispuestos a aprender. Al principio, el concepto de gestionar varios “sistemas operativos virtuales” puede abrumar. Se requiere un cambio de mentalidad: en lugar de instalar todo en un mismo entorno, hay que decidir en qué qube irá cada cosa. Por ejemplo, un usuario normal podría confundirse al no encontrar su navegador al instante si antes no inicia o crea la VM correspondiente. Qubes intenta mitigar esto integrando todo en un escritorio común – el usuario ve un único menú de aplicaciones (categorizadas por qube), un solo conjunto de ventanas, etc. – por lo que, tras la configuración inicial, el uso diario puede ser bastante fluido. Sin embargo, la curva de aprendizaje incluye comprender conceptos como: qué es dom0 y por qué no tocarlo, qué es una TemplateVM vs una AppVM, cómo funcionan las DispVM, cómo manejar la compartición segura de portapapeles/archivos, etc. La documentación oficial y la comunidad son recursos importantes para nuevos usuarios, con guías paso a paso y FAQs.

En términos de interfaz, Qubes utiliza Xfce4 por defecto (un entorno sencillo y ligero). No tiene los últimos efectos visuales, pero es funcional. Los usuarios mencionan que tras unos días de uso empiezan a adquirir los hábitos correctos, por ejemplo: “Voy a abrir este PDF, mejor clic derecho -> ‘Abrir en DisposableVM’ en vez de doble clic normal”, o “Necesito descargar un archivo desde web, lo hago en el qube de navegación no confiable y luego lo copio al qube donde lo analizaré”. Estas prácticas se vuelven rutina y Qubes proporciona atajos para facilitarlas.

Aspectos positivos de la UX: Todo el sistema está pensado para minimizar la carga cognitiva una vez entendido el modelo. Las ventanas llevan etiquetas y [qubes] en el título para claridad, las notificaciones de Qubes (por ejemplo, al copiar algo al portapapeles, te avisa “Copied to Qubes clipboard, switch window and press Ctrl+Shift+V to paste”) guían al usuario. El Qubes Manager ofrece una vista clara del estado de VM. También hay comodidades como dispVMs rápidas al abrir enlaces desde un qube offline (se abre Tor Browser en dispVM directamente si así se configura). La idea es que con buenos valores predeterminados inteligentes, el usuario promedio pueda usar Qubes de forma segura sin tener que hacer tweaks constantes. De hecho, los desarrolladores enfatizan que la usabilidad es clave para ampliar la adopción y que la seguridad sea efectiva: “software demasiado complicado no se usa y por ende no protege”. Por ello, evitan términos técnicos en la UI (por ejemplo, en lugar de “Iniciar una HVM” simplemente se ve “Iniciar qube X”) y tratan de automatizar lo complejo (el enrutamiento de red, actualizaciones vía UpdateVM, etc., ocurren tras bambalinas).

Desafíos de usabilidad: A pesar de los esfuerzos, Qubes sigue siendo más complejo de gestionar que un sistema operativo común. Instalación: el instalador es similar al de Fedora, relativamente fácil, pero después de instalar, hay que configurar qubes. La configuración por defecto crea algunos qubes básicos (personal, work, etc.), lo cual ayuda, pero cada usuario puede tener necesidades distintas. Mantenimiento: Hay que actualizar no solo dom0, sino también cada plantilla de VM (por suerte, Qubes tiene una herramienta que actualiza todas las plantillas de una vez si se desea). Compatibilidad de software: Si bien se pueden tener múltiples SO, a veces se quiere una app GUI que solo existe en Windows – Qubes soporta Windows 7/10 en VM (con Qubes Windows Tools para integrarla), pero esa configuración puede ser laboriosa y menos estable que las Linux VM. No todas las funciones de Windows (como aceleración 3D o ciertas aplicaciones antivirus) funcionarán bien virtualizadas. Otro punto es soporte multimedia y periféricos: reproducir videos HD, conferencias por Zoom/Skype, etc., puede requerir asignar micrófono/cámara a ciertas VM (lo cual Qubes permite vía qvm-usb para cam USB, etc.). Son pasos adicionales que un usuario normal de Windows/Mac no enfrentaría (donde simplemente todo el hardware está ahí listo). Suspensión/hibernación: Qubes soporta suspender el equipo, pero hay que tener cuidado ya que múltiples VM suspenden/resumen, y en algunos casos raros puede haber fallos. Arranque más lento: debido a Xen, bootear Qubes puede tardar un poco más que un Linux típico, y luego arrancar las primeras VM también toma tiempo – esto requiere paciencia al inicio.

Perfil de usuario adecuado: En general, Qubes es más adecuado para usuarios intermedios a avanzados familiarizados con conceptos de virtualización o al menos cómodos aprendiendo flujos nuevos. Alguien sin experiencia en Linux puede encontrarlo desafiante; sin embargo, no es imposible – la interfaz gráfica cubre la mayoría de funciones sin requerir comandos de terminal. De hecho, hay testimonios de usuarios sin trasfondo técnico que lograron usar Qubes para mejorar su seguridad, aunque con dedicación a seguir tutoriales. Se recomienda a los principiantes empezar poco a poco: usar los qubes predefinidos, no crear docenas de VM de inmediato, y leer la excelente documentación y comunidad Qubes cuando haya dudas.

El equipo de Qubes ha indicado que quiere mejorar la UX para llegar a más gente sin sacrificar seguridad. Con cada versión han pulido detalles (por ejemplo, antes se usaba KDE, ahora XFCE por ser más ligero; se agregaron asistentes de configuración, etc.). No obstante, por su propia naturaleza, Qubes siempre tendrá cierta complejidad inherente – es el precio de su modelo de seguridad. Como se suele decir en la comunidad, Qubes “no es para todos los usuarios”, pero para quienes realmente necesitan la seguridad que brinda, vale la pena la inversión en aprender a usarlo. Muchos acaban considerándolo un flujo natural – “tener múltiples qubes me ha organizado mejor”, comentan algunos, “ya no me preocupa abrir un adjunto extraño”, etc. En definitiva, en términos de usabilidad Qubes OS prioriza la seguridad, pero intenta hacerlo de la manera más amigable y transparente posible dentro de ese contexto único.

Conclusión: Qubes OS es un proyecto pionero que implementa seguridad robusta a través de aislamiento virtual. Su mantenimiento corre a cargo de una dedicada comunidad respaldada por expertos en seguridad, con un historial de innovación (desde su fundación por Joanna Rutkowska hasta las mejoras actuales bajo Marek Marczykowski). La arquitectura basada en Xen crea compartimentos estancos (dom0, domU) que ofrecen una defensa muy fuerte contra ataques, superando a sistemas tradicionales en este aspecto. Integraciones como Whonix para Tor muestran la flexibilidad de Qubes para combinar seguridad de compartimentación con privacidad de comunicaciones. Aunque requiere hardware adecuado y tiene una curva de aprendizaje notable, los casos de uso demuestran que Qubes OS proporciona un nivel de seguridad difícil de igualar, razón por la cual es el favorito de quienes manejan información sensible y han sido blanco de ataques avanzados. En comparación con otros SO seguros, Qubes destaca por su aproximación holística y consolidada, mientras que alternativas como Tails o Subgraph cubren nichos más específicos. En definitiva, Qubes OS representa una solución recomendada cuando la seguridad del endpoint es crítica, ofreciendo a los usuarios las herramientas para proteger su “vida digital” mediante compartimentación, sin desligarse de la practicidad de un entorno de escritorio unificado.

Fuentes:

- Artículos de terceros y comparativas (Comparitech, Micah Lee) (Qubes, Whonix, or Tails: which Linux distro should you use for anonymity?) (Breaking the Security Model of Subgraph OS)

- Comentarios de expertos en seguridad sobre Qubes (Edward Snowden y otros) (Qubes OS - Wikipedia).

- Wiki de Whonix y Qubes sobre integración Tor/Whonix (Is there any benefit to whonix-workstation in QubesOS).

- Sitio web de Qubes OS (FAQ, noticias y equipos).

- Documentación oficial de Qubes OS (Introduction) (System requirements).